DMA / DSA : comment l'Europe va changer les règles du jeu numérique

À noter

Cet article a été rédigé à une période spécifique et dans un contexte particulier. Les informations qu’il contient peuvent donc ne plus être à jour. Cet article reste néanmoins pertinent pour comprendre le contexte et les enjeux de l’époque. Pour des informations plus actuelles, nous vous recommandons de consulter les contenus publiés plus récemment sur la plateforme, ou de vous tourner vers d’autres sources médiatiques.

Dans La fête est finie, Orelsan chante “Un jour tu t’rends compte que personne n’écoute tes histoires”. C’est la situation dans laquelle était l’UE face aux GAFA, dont les pratiques n’étaient pas encadrées. Mais il semble que la fête soit terminée.

A partir de 2023, les GAFAM et autres géants du numérique devront en effet se plier à des règles strictes, parfois même très strictes au regard de ce qui se passait jusqu’alors. L’Europe vient d’adopter deux textes dont l’impact devrait être au moins aussi fort que l’adoption du RGPD en 2018. Ces deux textes, très complémentaires, doivent limiter la domination économique des grandes plateformes et la diffusion de contenus et produits illicites en ligne.

DMA, DSA : qu’est-ce que c’est ?

Le DMA (pour Digital Market Act) vise à limiter les (trop ?) nombreux avantages grâce auxquels les contrôleurs d’accès peuvent conserver une position dominante sur le marché. Le DMA ne cible que les grandes entreprises, définies de manière très précise via trois points essentiels :

- une position économique forte : plus de 7,5 milliards d’euros de chiffre d’affaires réalisés dans l’Espace économique européen ou une capitalisation boursière / valeur marchande de plus de 75 milliards d’euros avec une activité dans au moins trois Etats membres ;

- le contrôle d’un “service de plateforme essentiel” (moteur de recherche, réseau social, messagerie, place de marché en ligne…) utilisé par plus de 45 millions d’Européens par mois et plus de 10 000 professionnels par an dans l’UE, ce qui en fait un “point d’accès important” ;

- le dépassement de ces seuils au cours des trois années précédentes (caractère “solide et durable” de sa position sur le marché).

A travers le DMA, l’Union européenne souhaite renforcer la concurrence face aux géants du numérique et de la tech, en permettant ainsi à de plus petites entités de prendre part à l’économie du numérique.

Le DSA (pour Digital Services Act) ne se limite pas uniquement aux géants. Il s’applique à toutes les entreprises proposant des services intermédiaires aux utilisateurs européens : fournisseurs d’accès à internet, services de cloud, messageries, marketplaces, réseaux sociaux, etc. Pour les plateformes possédant plus de 45 millions d’utilisateurs européens chaque mois, des obligations supplémentaires seront appliquées. Ce n’est d’ailleurs pas pour rien que le DSA a été adopté après le DMA : il aura des implications beaucoup plus concrètes pour les consommateurs européens, les enjeux étaient donc forts et sujets à la négociation entre États-membres.

De manière très succincte, le DSA a pour objectif premier de punir plus sévèrement les dérives des utilisateurs sur le web, en donnant une responsabilité aux GAFAM, qui se présentent généralement comme de simples intermédiaires. Ce ne sera bientôt plus possible.

Quelles implications ?

Le DMA

Il va profondément chambouler les comportements des géants du numérique, qui devront laisser plus de place à la concurrence. Ils n’auront ainsi plus le droit de favoriser leurs propres services et produits par rapport à ceux des entreprises qui les utilisent, ou d’exploiter les données de ces dernières pour les concurrencer. Pour les consommateurs, plusieurs choses vont radicalement changer. Ils pourront ainsi :

- choisir librement leur navigateur, assistant virtuel ou moteur de recherche ;

- supprimer toutes les applications pré-installées sur leurs appareils électroniques ;

- choisir leur boutique d’applications, y compris sur iPhone ;

- choisir d’intégrer librement ses moyens de paiement dans son smartphone : Apple va ainsi devoir ouvrir la puce NFC de l’iPhone à d’autres systèmes qu’Apple Pay ;

- envoyer un message à ses interlocuteurs depuis et vers n’importe quel service. C’est que l’on appelle l’interopérabilité des plateformes de messagerie.

Le DSA

Le texte aura des implications encore plus importantes dans notre quotidien d’internautes, puisqu’il cherche à limiter la diffusion de contenus illicites (incitations à la haine ou à la violence, harcèlement, pédopornographie, apologie du terrorisme…) et la vente de produits illicites en ligne. Concrètement, voici les principales évolutions induites par le DSA :

- interdiction pour les acteurs du numérique de cibler la publicité pour les enfants ou basées sur des données sensibles ;

- ouverture des algorithmes aux autorités ;

- les conditions d’utilisation devront être compréhensibles par tous ;

- les plateformes devront mettre en place des équipes de modération, capables de comprendre la langue de chaque pays et qui devront veiller à l’application des lois du réel dans le monde virtuel :

- les réseaux sociaux devront intégrer un outil simple de signalement avec une obligation de réaction rapide ;

Il faut apporter une précision de taille. Le DSA vise à encourager la suppression des contenus illicites, mais pas des contenus préjudiciables (désinformation, canulars, manipulation…) licites. Le DSA veut limiter leur propagation mais pas les supprimer, car cela irait à l’encontre de la liberté d’expression. Toutefois, le DSA prévoit bien que les plateformes revoient les algorithmes qui amplifient ces contenus préjudiciables, mais licites.

Quelles sanctions ?

Puisque le DMA se concentre sur les très grosses entreprises, les sanctions sont particulièrement importantes. Les amendes ne tomberont qu’après un premier rappel des mesures à mettre en œuvre. Si l’entreprise persiste et signe, les amendes pourront aller jusqu’à 10 % du chiffre d’affaires mondial, et jusqu’à 20 % en cas de récidive. Enfin, si l’entreprise enfreint les règles plus de 3 fois en 8 ans, la Commission européenne ouvrira une enquête de marché qui pourra entraîner l’interdiction d’acquérir d’autres entreprises pendant un certain temps.

Les choses sont différentes dans le cadre du DSA. Il revient à chaque État membre de déterminer les sanctions à appliquer, dans la limite de 6 % du revenu ou du chiffre d’affaires annuel de la société. Les grandes plateformes pourront faire l’objet d’un contrôle par la Commission européenne. Si ces grandes plateformes ne respectent pas le DSA de manière répétée, elles pourront être interdites. Ce dernier point semble néanmoins difficilement applicable. Qui imagine l’Europe priver ses citoyens des services de Google ou de supprimer l’accès à Facebook et Twitter ?

Facebook et Google connect : faut-il s'en méfier ?

Pour chaque pan de nos vies, il y a des applications… et toutes demandent la création d’un compte. Pour éviter de perdre ce temps, une solution est souvent proposée à l’utilisateur : se connecter grâce à un compte tiers préexistant.

Vous avez 15 minutes devant vous et vous décidez de faire du shopping sur internet. Vous tombez sur le pantalon de vos rêves mais avant de finaliser l’achat, vous devez vous connecter à votre compte. Le problème ? Vous n’en avez pas et vous n’avez pas le temps ou l’envie de remplir un énième formulaire d’inscription. C’est alors que vous apercevez le bouton «Facebook login» ou «Google Login». Vous sautez sur l’occasion, vous cliquez, vous achetez en quelques minutes, mais quid de vos données ?

Se connecter en deux temps trois mouvements

Nombre de sites web et d’applications mobiles (IOS/Android) proposent d’utiliser un compte tiers (Facebook, Google, Twitter, LinkedIn…) pour s’inscrire. Cette méthode est attractive car elle représente un gain de temps conséquent. Et surtout, c’est simple : pas de formulaire à remplir, pas d’adresse e-mail à authentifier, pas de nouveau mot de passe à créer. En plus de cela, à chaque nouvelle connexion, il suffira de se reconnecter avec le compte utilisé. Avec la multiplication des applications, sites marchands et réseaux, beaucoup optent pour la facilité de connexion offerte par ces fameux boutons Facebook et Google connect.

Dans notre vie numérique, nous choisissons souvent de prendre des raccourcis. Qui n’a jamais choisi un mot de passe simple comme «1234» ? Qui n’a jamais sauté la lecture des CGU (conditions d’utilisations) ? Il faut dire qu’il serait plus agréable de lire l’intégralité de Guerre et Paix… Mais force est de constater que la sécurité passe parfois après le gain de temps. Dans ce contexte, la connexion via un compte tiers est une pratique bien établie et pourtant, peu sont celles et ceux qui en connaissent les conséquences.

Quels avantages pour le site ou l’application ? En plus d’authentifier rapidement votre connexion à la plateforme, ce système lui permet de mieux vous connaître. En utilisant un compte tiers, vous acceptez de partager certaines des données qui y sont rattachées. Ainsi, le site remplit des objectifs commerciaux et marketing, et sera en mesure de vous proposer des offres plus pertinentes, ou bien encore de vous envoyer un message pour vous souhaiter un joyeux anniversaire.

C’est donc d’abord une pêche aux informations ! Mais pas de panique, pour chaque plateforme, vous gardez le contrôle sur les données que vous partagez. Pour Facebook, par exemple, vous pouvez [consulter depuis votre compte personnel] (https://www.facebook.com/settings?tab=applications)1 les informations que vous partagez actuellement avec des applications, et choisir de leur interdire l’accès aux données non nécessaires à leur fonctionnement.

En résumé, les plateformes obtiennent de nouveaux utilisateurs vérifiés sans avoir à sécuriser leurs données de connexion, tout en collectant des données personnelles utiles à leurs objectifs marketing et commerciaux. De votre côté, en plus d’une connexion facile, vous évitez d’apprendre un nouveau mot de passe.

Une connexion sécurisée avec de rares risques

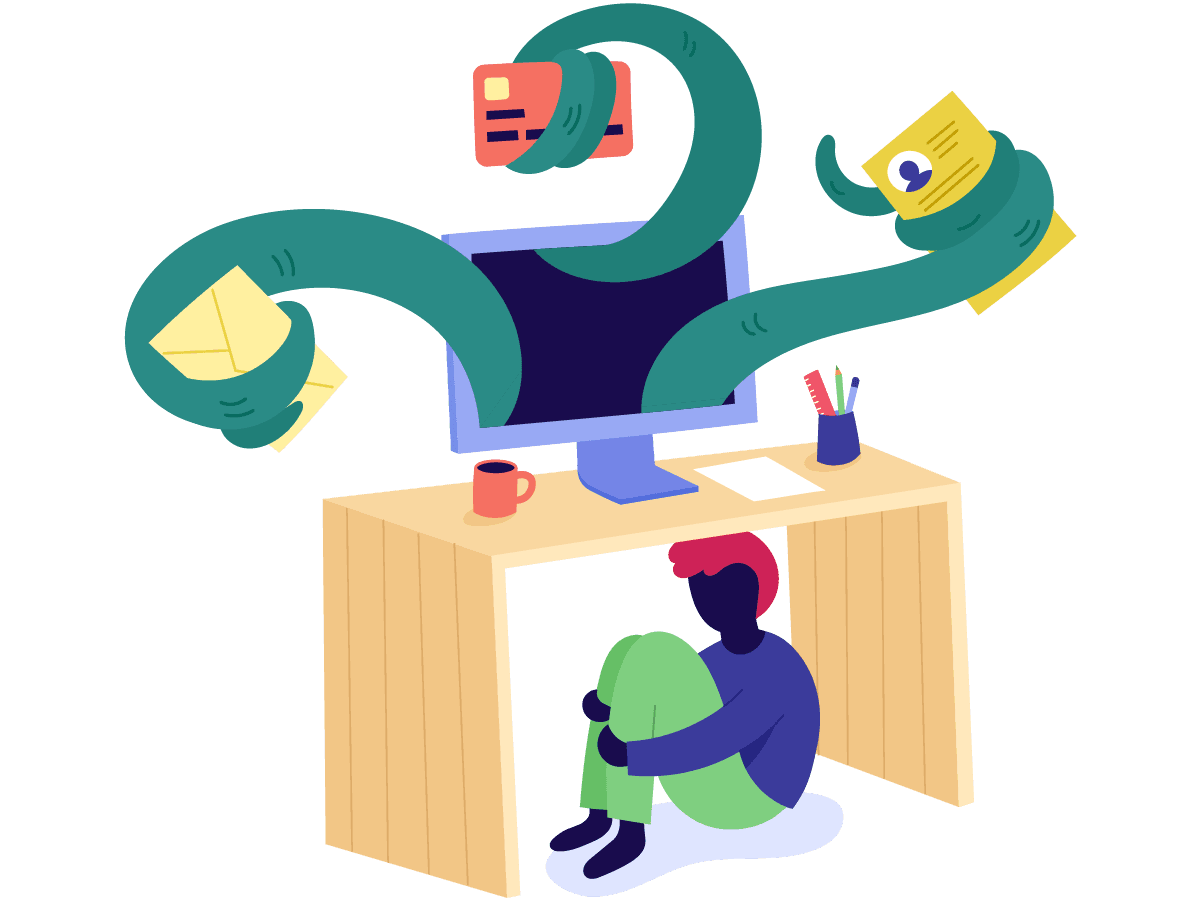

Les limites de cette pratique se situent évidemment au niveau des données que l’on accepte de laisser circuler d’un compte à un autre. Si plusieurs applications sont liées à votre compte Facebook, le jour où la plateforme subit une faille de sécurité, les pirates auront accès à vos données. Heureusement, c’est extrêmement rare !

Mais c’est arrivé : en 2018, Facebook annonçait une brèche dans sa sécurité : des pirates auraient eu accès aux comptes de 50 millions d’utilisateurs. Le même réseau social ajoutait dans la foulée [n’avoir trouvé aucun indice qui puisse attester que les pirates aient eu accès aux comptes externes] (https://bit.ly/3jJaXpY)2. Néanmoins, [un article publié par l’informaticien Jason Polakis en août 2018] (https://www.cs.uic.edu/~polakis/papers/sso-usenix18.pdf)3 a analysé les différentes façons dont les pirates pourraient exploiter «Login With Facebook» , ainsi que d’autres types de connexions (par exemple, se connecter avec Google). Dans des expériences contrôlées, les auteurs de l’article ont pu :

- Accéder au compte Uber d’une cible, suivre ses trajets en temps réel et même donner un pourboire au chauffeur.

- Envoyer et recevoir des messages sur le compte Tinder d’une cible.

- Se connecter à certains comptes pourtant non associés au Facebook connect, simplement en utilisant la même adresse e-mail que celle associée à leur compte Facebook. Pour éliminer ce risque et dans ce cas très précis, les auteurs conseillent d’utiliser une adresse e-mail liée à aucun autre compte pour l’inscription à Facebook.

Alors finalement, faut-il laisser ses codes et ses informations dans les mains d’un géant tel que Facebook ? Il semble dangereux de connecter toutes vos applications à un même compte car vous mettez tous vos oeufs dans le même panier. Si Facebook est victime d’une cyberattaque, toutes les données de vos services liés sont susceptibles d’être exposées ! Ne vaut-il pas mieux prendre le temps de créer un compte ex nihilo sur une application que l’on utilisera peut-être ponctuellement ?

Même si cela peut paraître contre intuitif, la réponse est non. Il vaut mieux laisser ses informations à un géant capable de financer sa cybersécurité plutôt qu’à une application inexpérimentée insouciante des dangers du piratage. En outre, vous restez libres de révoquer l’accès de vos services liés à tout moment, et vous évitez d’avoir à créer un nouveau mot de passe, potentiellement peu sécurisé.

Une alternative à la méthode «Facebook Login»

Il se peut que vous n’ayez pas la possibilité de lier vos applications à vos comptes Facebook ou Google, ou bien tout simplement que vous préfériez créer un compte unique par service. Aucun problème mais il sera nécessaire de sécuriser au maximum votre connexion : préférez un mot de passe complexe et différent pour chaque compte. Si multiplier vos mots de passe vous fait peur, vous pouvez utiliser un gestionnaire de mots de passe. Ces logiciels enregistrent de manière sécurisée vos données de connexion mais aussi vos informations personnelles sur vos supports numériques. Il reste que cela revient à mettre ses œufs dans le même panier. Dès lors, pourquoi utiliser ces logiciels au lieu de s’inscrire via Facebook, Google ou LinkedIn ? Les gestionnaires de mot de passe sont conçus pour séparer chacun de votre compte même s’ils sont centralisés. Autrement dit, dans l’hypothèse où l’un de vos comptes est piraté, vos autres comptes ne seraient pas liés et donc pas touchés par ce premier piratage.

Finalement, avoir des données sur internet n’est pas un risque en soi. Il faut en avoir conscience et savoir comment les protéger. Alors n’hésitez pas à utiliser un gestionnaire de mots de passe comme [Keepass] (https://keepass.fr/)4. Pourquoi celui-ci ? Tout simplement parce qu’il est [certifié par l’Autorité nationale de sécurité informatique] (https://www.ssi.gouv.fr/entreprise/certification_cspn/keepass-version-2-10-portable/)5 et qu’il est régulièrement mis à jour.

Un autre outil incontournable : la double identification. Aujourd’hui, nombreux sont les services qui proposent une connexion en deux étapes. Autrement dit, pour vous connecter, vous devrez montrer au moins deux preuves d’identité distinctes comme un mot de passe et un code reçu sur votre mobile ou votre adresse e-mail. Vous l’aurez compris, cette méthode renforce d’une étape la sécurité de vos comptes.

En guise de conclusion, retenez les conseils suivants :

- utilisez des mots de passe complexes et différents pour chacun de vos comptes

- ayez recours à la double identification quand c’est possible

- vous pouvez utiliser «Facebook Login» mais ne négligez pas les deux points précédents.

1 [Facebook : vérifiez quelles sont les applications associées à votre compte] (https://www.facebook.com/settings?tab=applications)

2 [Mise à jour des connexions Facebook] (https://bit.ly/3jJaXpY)

3 [O Single Sign-Off, Where Art Thou?] (https://keepass.fr/), The Advance Computing System Association

4 [Keepass] (https://keepass.fr/), sur Keepass

5 [Site de l’Anssi] (https://www.ssi.gouv.fr/entreprise/certification_cspn/keepass-version-2-10-portable/), sur Anssi

Peut-on disparaître d'internet ?

70 % des Français sont inquiets de l’utilisation des informations accessibles en ligne à leur sujet. Ces craintes concernent aussi bien la sécurité des données personnelles que la manière dont elles sont traitées et diffusées par les entreprises.

Avons-nous vraiment conscience de tout ce que nous partageons sur Internet ? À propos de notre vie, celle de nos proches, nos habitudes et comportements, ou encore nos secrets ?

La moindre utilisation de nos applications et des navigateurs laisse une trace. Dans un cookie, un formulaire, ou lors d’une inscription à un site web. Difficile toutefois de mesurer la quantité de données personnelles en circulation.

Ce phénomène, ainsi que les multiples scandales directement liés à un manque de protection de la vie privée en ligne, préoccupent de plus en plus. À juste titre, puisque notre e-réputation est désormais cruciale.

Pourquoi contrôler sa réputation digitale ?

Une question d’employabilité

LinkedIn, Twitter et Google ont transformé les méthodes de recrutement. Le sourcing des candidats et les vérifications des Ressources Humaines permettent en quelques minutes de se faire un avis sur un profil.

8 employeurs sur 10 effectuent une simple recherche en ligne pour consulter les réseaux sociaux d’un candidat à un poste. Certains recruteurs ne prennent même pas la peine d’aller plus loin, en excluant des profils dès cette étape de vérification. Une étude réalisée par Harris Poll pour CareerBuilder a recensé les comportements discriminants selon les ressources humaines :

- Publication de contenu inapproprié ou provoquant ;

- mention explicite d’alcool et de drogues ;

- contenu haineux, racistes, sexistes ou prosélytisme ;

- critiques publiées à propos d’un employeur ou d’un collègue ;

- mensonge concernant les diplômes et qualifications.

Éviter le Doxing et le harcèlement

Il arrive malheureusement que certaines archives soient utilisées à des fins malveillantes. Le doxing (abréviation de « dropping box ») consiste à trouver et diffuser un maximum d’informations relevant de la sphère privée (téléphone, adresse, données financières, photos embarrassantes, etc.).

Le malfaiteur publie intentionnellement des informations personnelles, avec pour motif l’envie de se venger, d’intimider la victime ou de nuire à sa réputation.

Quelques conseils pour maîtriser sa présence en ligne

1. Lister les bases de données personnelles

L’étape la plus simple consiste premièrement à saisir votre nom sur Google. Vous aurez ainsi accès à toutes les données personnelles « facilement » visibles vous concernant. Si certaines publications vous paraissent gênantes, vous pourrez demander leur retrait.

Faites également une liste de tous les réseaux sociaux sur lesquels vous avez créé un profil, même si cela fait des années que vous avez cessé de vous y connecter.

Ressource : Comment récupérer ses données personnelles collectées par les réseaux sociaux ?

2. Appliquer les bonnes pratiques de sécurité et de confidentialité

L’antivirus n’est pas toujours la solution la plus efficace pour vous protéger d’éventuelles fuites de données (parfois dûes à un piratage). Voici quelques réflexes simples à mettre en place :

- utiliser des pseudos différents (au lieu de votre nom) et des mots de passe complexes sur ses différents comptes ;

- créer plusieurs adresses e-mail selon l’utilisation escomptée (correspondance personnelle, professionnelle, souscriptions à des services en ligne/réseaux sociaux/applications) ;

- renforcer ses paramètres de confidentialité, accessibles depuis vos comptes ;

- lire les conditions générales avant toute inscription, pour éviter de donner certaines autorisations trop intrusives ;

Outil : JustGetMyData permet en quelques clics d’accéder aux informations personnelles collectées par les entreprises.

3. Bénéficier de son droit à l’effacement

Une légende urbaine raconte qu’un contenu, dès l’instant où il est publié sur internet, n’est plus privé. Mais bien que la donnée soit considérée comme « faisant partie de l’espace public » (une photo sur les réseaux sociaux, un post sur un blog personnel), elle appartient toujours à son auteur.

Nous avons donc le droit de demander la suppression de données à caractère personnel. Que ce soit pour retirer une photo de jeunesse sur Facebook, un tweet gênant, ou pour demander l’effacement d’informations privées.

Le Règlement Général sur la Protection des Données (RGPD) en place depuis 2016 permet de demander l’effacement de données diffusées sur internet. Ce règlement est applicable dans toute l’Union européenne.

Plusieurs situations permettent de faire appel au droit d’effacement auprès de l’organisme détenteur de ces données :

- la personne était mineure au moment de la collecte de donnée ;

- choix de retirer son consentement à l’utilisation de ses données personnelles ;

- une utilisation illicite est constatée (suite à un piratage par exemple) ;

- les données ne sont plus utiles.

Toutefois, il y a des limites. Certaines obligations légales, comme le droit à la liberté d’expression ou l’intérêt public, donnent le droit aux organismes de ne pas recourir à ce type de demande.

Pour demander la suppression de certaines informations, un e-mail (ou un courrier) au gestionnaire du site web ou au service client peut suffire. Il convient de donner quelques informations de base : numéro client, identifiants et pièces d’identité dans certains cas.

Une fonctionnalité de suppression est parfois proposée dans les réglages de confidentialité du site web ou de l’application qui collecte vos données.

Quels sont les recours en cas d’abus ?

Dans le cas où vous jugez que vos données sont utilisées à des fins malveillantes ou contraires au droit, il est possible de porter plainte ou de faire un signalement auprès d’instances spécialisées comme la CNIL. Les affaires de ce genre portées en justice sont souvent compliquées, surtout lorsque le contenu devient viral.

Le procédé est le même si une demande de suppression n’est pas traitée sous 1 mois (vous ne recevez aucune réponse suite à votre e-mail ou votre courrier) ou refusée.

Modèle de lettre : saisine de la Cnil pour une suppression de données personnelles sur Quechoisir.org

Est-il possible (ou souhaitable) de disparaître d’internet ?

La suppression complète des données personnelles semble utopique. En effet, le renoncement à toute activité virtuelle n’est pas envisageable pour la grande majorité d’entre nous.

Certaines agences de « nettoyage » de réputation en ligne répondent toutefois à une demande croissante de régulation. Voici quelques exemples de services proposés :

- suppression d’avis négatifs ou diffamatoires ;

- déréférencement de contenu sur Google ;

- suppression de contenu intime ;

- gestion d’e-réputation ;

- effacement de données personnelles.

Une solution qui a un prix : entre 3 000 et 15 000 € en moyenne. Toutefois, cela ne garantit en rien que toute mention négative ou gênante soit définitivement supprimée du web. En conclusion : mieux vaut prévenir que guérir !

Partager sur :