Reprendre le pouvoir face aux GAFAM : les propositions du Conseil d'État

Face au pouvoir grandissant des géants du web, l’Europe s’est dotée d’un nouveau cadre réglementaire pour mieux les contrôler. Dans son sillage, le Conseil d’Etat appelle aujourd’hui à rééquilibrer les forces en faveur des utilisateurs des réseaux sociaux avec 17 propositions. Retour sur l’étude annuelle de cette institution suprême.

“Les réseaux sociaux, comme la plupart des grandes innovations technologiques, sont porteurs du meilleur, qu’il faut promouvoir, comme du pire, contre lequel il faut se prémunir.” C’est par ces mots, traduisant toute l’ambivalence de l’impact des réseaux sociaux sur nos sociétés, que le Conseil d’État introduit l’article consacré à sa dernière étude annuelle.

Après un état des lieux des enjeux que soulèvent les réseaux sociaux pour nos sociétés, cette étude formule 17 recommandations déclinées sur une centaine de pages, et regroupées en 3 grands objectifs : rééquilibrer les forces en faveur des utilisateurs et des citoyens, armer la puissance publique dans son rôle de régulateur et penser les réseaux sociaux de demain.

Redonner le pouvoir aux utilisateurs

Est-il encore possible de limiter la force des géants numériques, dont certains ont acquis - voire dépassé - la puissance économique d’État ? L’une des parfaites illustrations de ce rapport de force déséquilibré réside dans la gestion des conditions générales d’utilisation (CGU), que les utilisateurs ne peuvent généralement qu’accepter, sans possibilité de les négocier.

De plus, l’accord de mars dernier visant à redéfinir les règles applicables au transfert des données personnelles entre l’Europe et les Etats-Unis ne s’est pas concrétisé. Face aux Gafam, des entreprises essentiellement américaines, l’essor d’une souveraineté numérique européenne suffisamment puissante pour s’imposer peine encore à porter ses fruits sur notre Vieux Continent.

Ainsi, le Conseil d’Etat souligne l’impératif de redonner le contrôle aux utilisateurs, en identifiant trois niveaux d’intervention principaux pour rééquilibrer le rapport de force en faveur d’une meilleure la négociation des CGU :

- créer une instance de concertation à l’échelle de la Commission européenne

- identifier et créer un réseau d’associations capables de négocier avec les acteurs du numérique

- allouer aux utilisateurs un droit à participer à la négociation

L’urgence de mieux protéger utilisateurs et victimes

Ces dernières années, les affaires impliquant les réseaux sociaux se sont multipliées, plaçant les utilisateurs en position de faiblesse. C’est notamment le cas du cyberharcèlement. Malgré la répression désormais applicable pouvant aller jusqu’à deux ans de prison et 30 000 euros d’amende, les pratiques se poursuivent, faisant chaque année leur lot de victimes.

Experts et acteurs du numérique alertent aussi régulièrement sur les risques pour la santé mentale d’une surexposition aux écrans et aux réseaux sociaux, notamment chez les plus jeunes.

Enfin, nos démocraties voient aujourd’hui leurs opinions publiques soumises aux tentatives de manipulation et à la diffusion croissante de fake news, suspectées d’altérer nos scrutins électoraux.

Dans ce contexte, quelles sont les recommandations du Conseil d’Etat ? Face aux risques liés à l’utilisation de plateformes devenues incontournables, l’institution propose de réagir avec ambition pour mieux protéger les utilisateurs et notamment, les plus fragiles d’entre eux.

L’étude suggère notamment de revoir les paramètres et fonctionnalités de ces plateformes afin de permettre aux utilisateurs de mieux maîtriser leur pratiques, en particulier s’agissant de ses contenus recommandés, bloqués ou notifiés, ou bien encore afin de leur permettre de connaître leurs droits.

De plus, le Conseil d’État insiste sur l’importance de mieux informer les utilisateurs sur les interlocuteurs qu’ils peuvent solliciter s’ils s’estiment victimes de pratiques illégales, de comportements malveillants ou de non-respect de leurs droits par les plateformes.

Enfin, l’étude suggère de généraliser le recours aux solutions d’identité numérique et aux tiers de confiance afin de renforcer un écosystème plus protecteur face aux menaces et problèmes posés par des outils mal développés et/ou mal utilisés.

Enjeux des réseaux sociaux de demain

Le Conseil d’État aborde également des questions prospectives quant à l’avenir des plateformes, considérant qu’il faut dès maintenant engager la réflexion pour aboutir à un environnement numérique le plus vertueux possible. De nombreux enjeux sont ainsi visés, allant de la sobriété numérique à la publicité ciblée en passant par la régulation des messageries privées ou bien encore la mort numérique.

Dans tous les cas, espérons que l’ensemble de ces recommandations permettra d’accompagner un mouvement global visant à replacer l’utilisateur et ses intérêts au cœur de notre écosystème numérique, avec, en ligne de mire, l’espoir d’un internet véritablement au service des hommes, et du progrès.

Le chaud de l'actu - Février 2023

Une fois par mois, on vous résume 5 actualités qu’il ne fallait pas rater !

Usages numériques - Vous avez 4 heures.

ChatGPT peut faire bien des miracles, et ça, plus d’un l’ont compris. Des universitaires ont fait part de leurs craintes d’une augmentation sans précédent du plagiat dans le milieu universitaire ou artistique. L’IA possède une véritable plume et son contenu peut être difficile à identifier, c’est là toute la difficulté. Aussi, OpenAI réfléchit à des solutions pour que les productions de son IA soient toujours exploitables mais identifiables. - Blog du modérateur

Futur connecté - What’s next ?

Dans l’actualité du début d’année s’est tenu l’incontournable CES à Las Vegas. L’occasion de présenter les tendances tech et les dernières innovations numériques. Les objets connectés ont été au cœur de toutes les attentions… Découvrez les innovations utiles et moins utiles qui devraient progressivement s’immiscer dans notre quotidien au cours des prochains mois ! En parlant d’objets connectés, saviez-vous qu’ils peuvent vous aider à contrôler votre consommation énergétique ? - Presse citron

Hygiène numérique - C’est sur internet donc c’est vrai.

En matière d’information, vous le savez, internet regorge de sources, parfois fiables et parfois moins fiables. On a beaucoup parlé de fake news et de désinformation ces dernières années. Et les jeunes générations constituent un public particulièrement exposé aux vérités alternatives. D’après François Kraus, 40 % des utilisateurs de TikTok jugent la légitimité d’un influenceur à l’importance de sa communauté. Plus il est suivi, plus il est considéré comme fiable… L’occasion de rappeler comment démêler le vrai du faux sur internet et apprendre à “fact-checker”. - France info

Risques numériques - Toxique.

La plateforme de streaming musical Deezer a été victime d’un piratage ayant entraîné la fuite des données de 46 millions d’utilisateurs. Si l’entreprise affirme que les données bancaires n’ont pas été révélées, des informations personnelles et donc sensibles circulent. Pourquoi c’est grave ? Car les auteurs de cette attaque vont pouvoir mettre en place des piratages ciblés très précis à l’encontre des utilisateurs sur la base de ces informations. Le nombre d’utilisateurs concernés pourrait être bien plus important. On vous propose de faire le point sur la protection de vos données bancaires pour bien sécuriser vos achats en ligne ! - Blog du modérateur

Vie privée, sécurité - Dans la cour des grands.

Le réseau social a écopé de sa première amende infligée par la CNIL. La commission met en cause les pratiques de la plateforme en matière de gestion de cookies. Selon le gendarme des données, lorsque vous vous rendez sur la version mobile du site web de TikTok, il serait bien plus facile d’accepter le partage de vos cookies que de le refuser. Et devinez quoi ? C’est contraire au RGPD ! Résultat : l’entreprise chinoise écope d’une amende de 5 millions d’euros… La CNIL envisagerait même de pousser ses investigations sur l’ensemble des canaux de la plateforme pour qu’elle rentre dans le rang en matière de gestion des données personnelles. TikTok est donc maintenant traité comme ses grands frères… Meta, Twitter, Google… Et nous, on vous propose de faire le point sur le fonctionnement des cookies ! - L’Usine digitale

ChatGPT va-t-il faire les devoirs de nos enfants ?

ChatGPT, l’intelligence artificielle conversationnelle développée par OpenAI, défraye la chronique depuis plusieurs mois maintenant. Révolution numérique, multiplicité d’usages, avancée technologique… Les opportunités sont nombreuses, y compris les moins vertueuses. La presse a mis en lumière en début d’année une promotion d’étudiants de l’université de Lyon dont la moitié avait utilisé ChatGPT pour faire leur devoir maison. La supercherie aurait pu fonctionner si tous n’avaient pas rendu des copies similaires…

Nous avons ainsi souhaité tester l’outil en lui soumettant un sujet bien précis : rédiger un plan de dissertation sur la place de l’intelligence artificielle dans le monde contemporain. Voici ce que l’outil d’OpenAI nous a proposé :

Introduction :

- Définition de l’intelligence artificielle (IA)

- Importance croissante de l’IA dans le monde contemporain

- Annonce du plan de la dissertation

I. Les bénéfices de l’IA dans le monde contemporain :

- L’IA dans l’industrie : augmentation de l’efficacité et de la production

- L’IA dans la santé : avancées médicales et diagnostics précis

- L’IA dans les transports : amélioration de la sécurité et de la fluidité du trafic

II. Les limites de l’IA dans le monde contemporain :

- Le risque de remplacement de l’homme par la machine dans certains domaines d’activité

- Les limites éthiques de l’IA : prise en compte de la vie privée et de la protection des données

- Les risques de dérives de l’IA : développement de la surveillance et de la manipulation

III. Les enjeux de l’IA dans le monde contemporain :

- Les opportunités de développement économique et social liées à l’IA

- Les questions de régulation et de contrôle de l’IA pour éviter les dérives

- La nécessité de former les acteurs de la société à l’utilisation de l’IA pour en faire bénéficier le plus grand nombre

Conclusion :

- Synthèse des arguments développés dans les parties précédentes

- Affirmation que l’IA est un enjeu majeur du monde contemporain

- Appel à une utilisation raisonnée et réfléchie de l’IA pour en maximiser les bénéfices et minimiser les risques.

Bluffant ? Oui. Dans l’ensemble, le plan proposé pour une dissertation sur la place de l’intelligence artificielle dans le monde contemporain est bien structuré et présente une analyse assez complète des différents enjeux liés à l’IA. Cependant, quelques éléments peuvent-être améliorés. Et si ChatGPT est capable de nous proposer un plan thématique, peut-être peut-il nous donner son avis sur sa propre production ? Nous lui avons bien entendu posé la question ! Voici son auto-critique :

Tout d’abord, la première partie du plan aborde les bénéfices de l’IA dans le monde contemporain, mais ne présente pas suffisamment les différents domaines d’application de l’IA. Il pourrait être intéressant d’ajouter des sous-parties qui abordent plus en détail les applications de l’IA dans les domaines de l’énergie, de l’agriculture, de l’environnement, etc.

Ensuite, la deuxième partie du plan aborde les limites de l’IA, mais elle pourrait être plus nuancée. Il serait important de rappeler que l’IA peut être bénéfique dans certains cas, mais qu’elle peut aussi poser des risques pour la société et pour les individus. De plus, il serait intéressant d’approfondir la question de la responsabilité de l’IA et de ses créateurs en cas de dérives.

Enfin, la troisième partie du plan aborde les enjeux de l’IA, mais elle pourrait être plus concrète. Il serait important de présenter des exemples concrets de politiques et de régulations en place ou en projet pour encadrer l’utilisation de l’IA, ainsi que des initiatives pour former les acteurs de la société à l’IA.

En conclusion, bien que le plan proposé soit bien structuré et complet, il pourrait être amélioré en ajoutant plus de détails et de nuances dans les différentes parties. En effet, la question de l’IA est complexe et il est important de prendre en compte les différentes dimensions du sujet pour en faire une analyse pertinente et approfondie.

Le constat est le suivant : si ChatGPT peut avoir l’air d’un bon élève, il fait aussi un excellent juge de son propre travail. Alors ChatGPT va-t-il faire les devoirs de nos enfants à leur place ? Mieux, va-t-il pouvoir les corriger ? Voici un petit tour d’horizon non exhaustif des enjeux actuels de l’intelligence artificielle dans le monde de l’éducation en ce début d’année.

ChatGPT, de quoi parle-t-on ?

ChatGPT est une intelligence artificielle qui appartient à la famille des IA génératives. Elle s’appuie sur un réseau de neurones artificiels organisés autour d’une base de données qui compile des informations pour élaborer des réponses construites à des requêtes en imitant la plume humaine. C’est le Deep Neuronal Network.

Finalement, nous avons face à nous, un robot capable d’interagir avec les humains, dans notre propre langage. Les IA peuvent entretenir une conversation en rebondissant sur vos messages précédents et sur l’ensemble de vos réponses.

Rappelons que si cette technologie semble aussi innovante, c’est parce qu’elle alimente un fantasme sur l’entrée dans une nouvelle ère du numérique, une révolution en cours sous nos yeux. Mais, en y regardant de plus près, ChatGPT n’est ni unique ni vraiment révolutionnaire.

Les IA font partie de notre quotidien depuis longtemps. Nous les utilisons tous les jours, la plupart du temps sans même nous en rendre compte. Lorsque vous faites une recherche sur Google ou Bing, quand vous cherchez un film ou une série sur Netflix, ou bien encore quand vous échangez avec un assistant virtuel intelligent comme Alexa, Siri ou Google Assistant…

Yann Le Cun, inventeur du concept d’apprentissage profond (Deep Learning) et spécialiste de l’intelligence artificielle s’est exprimé à ce sujet :

ChatGPT n’est peut-être pas une révolution technologique, mais c’est une révolution d’usage.

Si l’on utilise les IA quotidiennement, ChatGPT est la première à revendiquer un usage vraiment grand public, et c’est à ce titre qu’elle semble plus révolutionnaire que ses cousines.

Pourquoi la vague ChatGPT inquiète la communauté éducative ?

Quelle ne fut pas la surprise générale lorsque la presse titrait que la moitié d’une promotion d’étudiants avait triché pour un devoir en utilisant ChatGPT. Désemparé, l’enseignant a tout de même noté le devoir et accordé la note de 11,75 [à l’intelligence artificielle].

Il aura fallu très peu de temps pour que les étudiants comprennent le potentiel de cet outil. Mais faut-il paniquer ? Finalement, quelle a été la réaction de la communauté éducative à la naissance d’internet ou de Wikipedia ? Nos étudiants seraient-ils devenus médiocres et de vils tricheurs ? Pas vraiment. Alors pourquoi s’intéresser à ChatGPT ?

Le risque de triche

Avec leurs très bonnes capacités de rédaction, ChatGPT et les outils d’intelligence artificielle sont un terrain fertile pour les moins consciencieux d’entre nous. À ce titre et face au risque que les élèves et étudiants s’en remettent entièrement à ces technologies pour leurs productions écrites, la communauté éducative s’interroge.

Certaines universités en France, et même aux Etats-Unis ont tout simplement interdit l’utilisation de ChatGPT à leurs étudiants. Il convient cependant de modérer ces inquiétudes. Si la naissance de Wikipédia et du web en général a provoqué une inquiétude similaire en leur temps, l’intelligence artificielle ne devrait, au final, pas bousculer davantage le paysage scolaire et universitaire.

Des outils existent d’ores et déjà pour détecter l’intervention de ChatGPT dans un texte. Par ailleurs, dans les conditions d’examen actuelles, les tentatives de triche nécessitant le recours à un appareil numérique semblent peu probables. Si, il y a 20 ans, tous nos élèves ne sont pas devenus des tricheurs, ils ont su s’approprier les outils numériques pour gagner en performance et en faire une ressource pertinente.

Avec la bonne approche et en étant accompagnés et formés à utiliser ces technologies à bon escient, parions sur le fait qu’ils sauront faire de même avec l’intelligence artificielle.

La désinformation et les risques de plagiat

Le deuxième risque pourrait être celui de la désinformation. Comme évoqué précédemment, non seulement ChatGPT n’hésite pas à mentir, mais il peut aussi rendre particulièrement crédible une fausse information. Ajoutez à cela une image créée de toute pièce par une IA pour accréditer la thèse et vous obtenez la recette idéale d’une fake news.

Le problème ? La perception sociale de l’intelligence artificielle. Nous avons tendance à y voir un outil neutre et factuel, nourri par une information supposée illimitée. Elle bénéficie donc d’une image positive, associée au progrès et semble, à première vue, extrêmement fiable. Alors si l’intelligence artificielle le dit, c’est sans doute vrai, n’est-ce pas ?

La difficulté réside dans le manque de recul et de sensibilité du public sur le fonctionnement et les limites de ce type d’IA. Au fil des ans, l’intelligence artificielle est passée d’un objet de science-fiction à notre réalité quotidienne. Sauf que le traitement de l’IA dans le cinéma reste encore plutôt éloigné de son stade de développement actuel, chose que les usagers ont encore du mal à percevoir.

Face à ce constat, quels mécanismes utiliser pour garantir la véracité d’une information délivrée par une IA telle que ChatGPT ? Comment former les publics et notamment les plus jeunes à ces enjeux ?

L’arrivée de l’IA dans le paysage pose la question de l’identification des sources dans le milieu scolaire et de la recherche. En effet, en faisant appel à l’IA pour structurer un devoir ou même le rédiger, ChatGPT peut mobiliser des informations sans proposer les sources associées ou pire, relayer des informations obsolètes ou bien encore citer de mauvaises sources.

Le plus important finalement, comme pour toute information qui nous intéresse, c’est de fact checker. Plusieurs solutions s’offrent à vous. Le croisement des sources reste la méthode la plus fiable pour vous forger une opinion. Une autre piste pourrait-être d’interroger ChatGPT sur une source : il est d’ailleurs assez surprenant de constater qu’en la matière, l’IA a de nombreuses choses à dire. Si ChatGPT peut-être une arme redoutable au service des fausses informations, elle est aussi une très bonne défense.

Et pour en apprendre davantage, Numérique Ethique vous propose un parcours pour apprendre à lutter contre les fausses informations !

Le chaud de l'actu - Avril 2023

Une fois par mois, on vous résume 5 actualités qu’il ne fallait pas rater !

Usages numériques - Shoppingmania.

Saviez-vous que, contrairement aux idées reçues, les 15 - 24 ans consomment de moins en moins en ligne ? La raison à cela serait une baisse de confiance envers les sites de e-commerce : manque de transparence, risques d’arnaques, considérations environnementales… En revanche, ils sont 42 % à déclarer acheter via les réseaux sociaux. Le social commerce aurait-il encore de beaux jours devant lui ? - Blog du modérateur

Futur connecté - J’ai demandé à la lune

Alors que tout le monde n’a pas encore adopté la 5G, les opérateurs de téléphonie mobile regardent déjà vers le futur. Et ils regardent vraiment très loin ! La 6G serait (encore) plus puissante et ouvrirait le numérique à de nouveaux usages. La révolution ? Une capacité sensorielle des antennes qui pourrait permettre de supprimer les cartes SIM pour capter le réseau. Le grain de folie : Nokia et la Nasa ont signé un accord pour implanter une de ces antennes sur la lune. Pratique non ? - BFM TV

Hygiène numérique - Les algorithmes sont-ils sexistes ?

L’intelligence artificielle a encore des progrès à faire dans de nombreux domaines. S’il est bien un domaine où la marge de manœuvre est urgente, c’est dans la modération des contenus. En effet, des journalistes ont prouvé que les algorithmes des réseaux sociaux auraient la fâcheuse tendance d’être sexistes lorsqu’il s’agit de sélectionner les contenus visibles par les abonnés. Le corps des femmes serait plus souvent censuré que celui des hommes ! - BFM TV

Risques numériques - 2 précautions valent mieux qu’une.

Elon Musk continue de faire parler de lui et du réseau social dont il est devenu le propriétaire et le patron. D’ailleurs, on attend toujours qu’il en quitte la direction, comme il l’avait promis à la suite d’un sondage réalisé sur sa plateforme. Mais le sujet n’est pas là ! Si vous utilisez Twitter, vous aurez probablement remarqué que l’authentification à deux facteurs (un véritable atout pour la sécurité de vos comptes) est maintenant payante avec l’abonnement Twitter Blue. Heureusement des solutions existent. Chez Twitter, la sécurité n’a visiblement pas de prix… Ah si ! Une dizaine d’euros par mois. - Blog du modérateur

Vie privée, sécurité - Ils savent tout, ils voient tout.

Nous savons que les réseaux sociaux et autres plateformes collectent des données sur nous à partir de nos comportements en ligne. Oui, mais à quel point ? À l’aide de l’outil de l’UFC Que Choisir “Je ne suis pas une data”, des journalistes ont tenté de comprendre ce que TikTok et Instagram savent sur nous. La réponse : absolument tout. On ne le dira jamais assez, quand c’est gratuit, le produit, c’est vous ! - Journal du geek

La newsletter connectée à l’actualité numérique - Août 2023

Cet article est issu de la newsletter de Numérique éthique. Pour vous abonner ou en savoir plus, rendez-vous ici !

Le chaud de l'actu - Novembre 2023

Une fois par mois, on vous résume 5 actualités qu’il ne fallait pas rater !

Usages numériques - Allez voir ailleurs si j’y suis.

Threads, le Twitter made in Meta a connu des débuts complexes. Un lancement en trombe d’abord, avec près de 100 millions d’inscrits en 5 jours, un record. Mais le soufflet est progressivement descendu avec des fonctionnalités limitées par rapport à X, et un lancement en Europe qui n’a toujours pas eu lieu en raison des exigences de l’UE en matière de protection des données. Toutefois, lors de ses résultats, Meta a révélé que Threads revendique près de 100 millions d’utilisateurs actifs par mois. C4est 350 millions pour X. Threads gagnerait donc du terrain ? En tout cas, si X devient payant, Threads et ses cousins Bluesky ou Mastodon pourraient bien tirer la couette de leur côté. - Numerama

Futur connecté - Mise au point musclée.

L’Union européenne, par l’intermédiaire de son commissaire au marché intérieur, a tapé sur les doigts des grandes plateformes sociales pour leur rappeler qu’il était indispensable d’appliquer le Digital Services Act, notamment en matière de modération des contenus en pleine période de tensions entre le Hamas et l’État hébreu. En cause : les contenus haineux et la désinformation qui circulent sur ces plateformes. Un rappel à l’ordre qui tombe en pleine période de discussions tendues entre l’UE et Elon Musk qui pourraient donner lieu au bannissement de la plateforme sur le territoire européen… - L’Usine Digitale

Hygiène numérique - Manipulations.

33 états américains accusent Meta d’avoir des effets dévastateurs sur la santé mentale des jeunes. Selon eux, les produits de Meta s’appuieraient sur des pratiques manipulatrices favorisant une mauvaise estime de soi et comprendraient des fonctions addictives. Meta serait au fait de la mauvaise influence de ses réseaux et aurait mis en place des garde-fous pour limiter l’impact de ses produits. Une goutte d’eau pour les représentants de ces états qui dénoncent des mesures de façade. L’enquête de ces États pourrait s’étendre à d’autres plateformes comme TikTok. - Siècle Digital

Risques numériques - Un Homme averti en vaut deux !

L’agence de l’Union européenne pour la cybersécurité (Enisa) a alerté les pays membres de l’UE sur les risques de plus en plus importants, liés à l’adoption de toujours plus d’outils IA. En insistant sur la fuite de donnée d’OpenAI en mars dernier concernant les données de paiement de ses utilisateurs, l’agence rappelle que l’IA est désormai un outil permettant de concevoir des attaques sophistiquées et de grande ampleur, qui s’appuient notamment sur le clonage de voix ou des campagnes de mails frauduleux à grande échelle. Son rôle crucial en matière de désinformation inquiète également l’agence.

Vie privée, sécurité - Sauvez Willy.

Avez-vous déjà entendu parler de Flipper Zero ? C’est un appareil semblable à un tamagotchi mais beaucoup moins inoffensif. Présenté comme un “outil multifonction pour geek”, c’est en fait une puissante machine qui serait capable de hacker à peu près tout. De la fréquence radio utilisée par un portail automatique à… Votre téléphone ! Grâce à cet appareil, le hacker peut submerger votre téléphone de notifications jusqu’à le rendre inutilisable. Pas de panique, pour l’instant, l’appareil ne permet pas d’y implanter un malware.

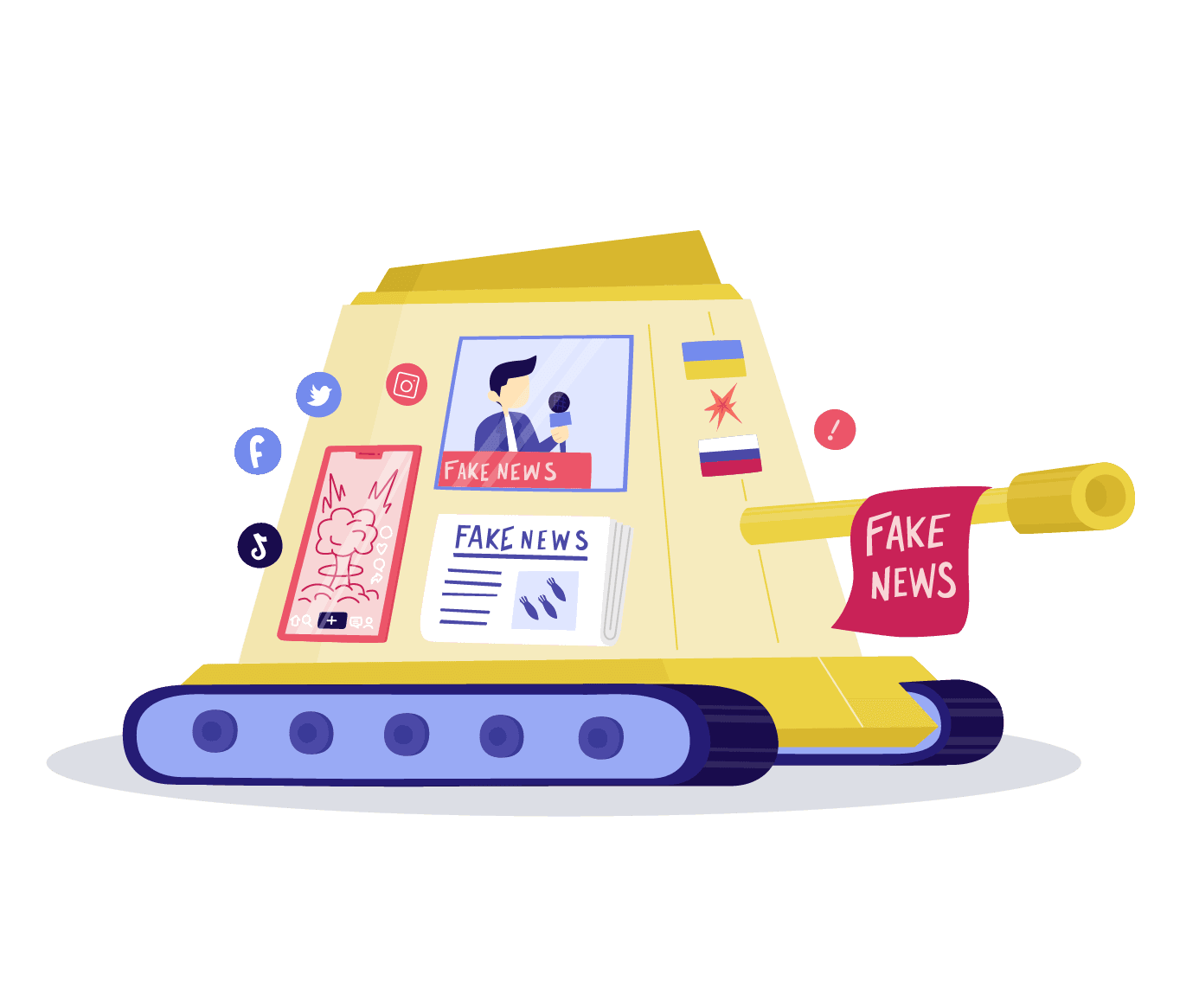

Guerre en Ukraine : la désinformation pour arme

Lives Tik Tok diffusant bruits de sirènes et pleurs, vidéos de missiles falsifiées…la guerre en Ukraine est un triste phénomène viral. Avec, parmi les armes de guerre, la désinformation au service de la manipulation de l’opinion.

“L’art suprême de la guerre consiste à soumettre l’ennemi sans combattre” disait Sun Tzu au Ve siècle av. J.C. Comment ? En cherchant à atteindre la psychologie de ses adversaires, et à influencer les opinions. Pour y parvenir, militaires et stratèges ont recours à la désinformation en tant que technique de manipulation. La triste actualité du conflit russo-ukrainien nous donne une nouvelle illustration d’une guerre hybride, qui se joue aussi dans le cyberespace.

La désinformation s’appuie sur l’utilisation de techniques d’information de masse destinée à induire en erreur, cacher ou déformer des faits. Elle peut intervenir en temps de paix comme en temps de guerre. Avec Internet et les réseaux sociaux, la résonance et la vitesse de circulation est décuplée, favorisant aussi l’impact potentiel et la multiplication de fake news visant à influencer l’opinion publique.

Faisons le point sur quatre illustrations des techniques employées et objectifs recherchés par les auteurs de ces fake news.

Brouiller les sens du public et empêcher la distinction entre vrai et faux

La désinformation s’appuie sur la pratique de la surinformation, qui cherche à brouiller notre perception et notre capacité à analyser une information qui nous parvient.

L’afflux de fake news vise ainsi généralement à court-circuiter la communication émanant des autorités officielles en misant sur des contenus à forte valeur émotionnelle.

Grands titres alarmistes et laconiques, bandeaux TV trafiqués, vidéos antidatées ou encore photos détournées, les infox déferlent sur les réseaux sociaux depuis le commencement du conflit en Ukraine. L’objectif ? Choquer, provoquer une réaction émotionnelle, et in fine, limiter notre capacité à raisonner et à identifier la vérité.

Un exemple de ce type de manipulation : là où les spectateurs pensent voir la vidéo de tirs de missiles sur Kiev en 2022, il s’agit en réalité d’une archive provenant de Gaza en 2021.

Isoler le gouvernement de ses alliés et le dénoncer auprès de ses concitoyens

L’émetteur de la désinformation vise le plus souvent à parasiter la relation de confiance tissée entre un dirigeant, ses partenaires et ses concitoyens.

Si l’objectif est atteint, le chef d’Etat peut se retrouver isolé, soumis à un climat de défiance de plus en plus généralisé, et perdre en influence du fait de la désunion de sa communauté nationale.

La campagne de désinformation menée en ligne par la Russie a démarré bien en amont du conflit armé dont souffre aujourd’hui le peuple ukrainien. Dès 2013, alors que l’Ukraine renforçait sa coopération avec l’Union européenne, Moscou a massivement inondé le web social de rumeurs visant des prétendues activités militantes néo-nazies menées par le gouvernement ukrainien, accusé en outre de s’être rendu coupable d’attaques contre les minorités des pays voisins.

L’image falsifiée d’un petit garçon de Slaviansk crucifié par l’armée ukrainienne dans le Donbass, placardée sur toutes les plateformes virtuelles et diffusée sur Pervyi Kanal, première chaîne nationale russe avait prouvé, il y a 7 ans de celà, que la propagande gagnait du crédit dans les temps modernes. Bien que rapidement critiquée pour son absence de crédibilité et de déontologie, et dénoncée par la presse internationale comme un exemple de désinformation et de propagande de guerre, l’image avait révolté les foules d’Internet.

Générer des conflits internes pour mieux régner

Les fake news jouent sur un contexte sociopolitique donné et cherchent à diviser par tous les moyens. Les infox fleurissent notamment au sein de communautés radicales très engagées sur les médias sociaux, qui visent à exacerber des tensions nationalistes, ethniques, religieuses pour cliver les citoyens. Ainsi, de nombreuses fausses informations circulent en exploitant rumeurs et opinions de nature à creuser un fossé idéologique croissant entre Ukrainiens et Russes vivant en Ukraine.

Désolidariser la communauté internationale de l’Ukraine serait également l’un des objectifs poursuivis par les propagateurs de fausses informations sur le conflit. Des opérations ciblées sur les scrutins électoraux en France, comme ce fut le cas en 2016 aux Etats-Unis, pourraient à nouveau survenir, et chercher à favoriser les candidats favorables à la cause défendue par le camp pro-russe.

La défiance et la critique pour faire obstacle à l’infox

Pour faire face à ces nombreuses tentatives de manipulation de l’opinion qui prospèrent en ligne et sur les réseaux sociaux, Meta, nouvellement Facebook, et Twitter ont ouvert des cellules spéciales de lutte contre la désinformation.

Meta dirige ainsi un centre d’opérations spéciales pour l’Ukraine, visant à détecter au plus vite les contenus haineux, violents ou manipulateurs.

Mais l’utilisateur averti demeure le premier rempart aux troubles recherchés, et le premier garant de la vérification de la vérité des faits. Lire les commentaires des contenus, se méfier des grands titres accrocheurs, multiplier et diversifier les sources d’information sont le b.a.-ba de la lutte contre la désinformation.

Pour en savoir plus sur les origines de la désinformation sur internet, et adopter de bonnes pratiques pour s’informer en ligne, nous vous invitons à consulter notre parcours dédié ! Et en bonus, plongez dans la controverse anti-vaccins avec notre étude “Étude - Infox : nouvelle épidémie du web”.

DMA / DSA : comment l'Europe va changer les règles du jeu numérique

Dans La fête est finie, Orelsan chante “Un jour tu t’rends compte que personne n’écoute tes histoires”. C’est la situation dans laquelle était l’UE face aux GAFA, dont les pratiques n’étaient pas encadrées. Mais il semble que la fête soit terminée.

A partir de 2023, les GAFAM et autres géants du numérique devront en effet se plier à des règles strictes, parfois même très strictes au regard de ce qui se passait jusqu’alors. L’Europe vient d’adopter deux textes dont l’impact devrait être au moins aussi fort que l’adoption du RGPD en 2018. Ces deux textes, très complémentaires, doivent limiter la domination économique des grandes plateformes et la diffusion de contenus et produits illicites en ligne.

DMA, DSA : qu’est-ce que c’est ?

Le DMA (pour Digital Market Act) vise à limiter les (trop ?) nombreux avantages grâce auxquels les contrôleurs d’accès peuvent conserver une position dominante sur le marché. Le DMA ne cible que les grandes entreprises, définies de manière très précise via trois points essentiels :

- une position économique forte : plus de 7,5 milliards d’euros de chiffre d’affaires réalisés dans l’Espace économique européen ou une capitalisation boursière / valeur marchande de plus de 75 milliards d’euros avec une activité dans au moins trois Etats membres ;

- le contrôle d’un “service de plateforme essentiel” (moteur de recherche, réseau social, messagerie, place de marché en ligne…) utilisé par plus de 45 millions d’Européens par mois et plus de 10 000 professionnels par an dans l’UE, ce qui en fait un “point d’accès important” ;

- le dépassement de ces seuils au cours des trois années précédentes (caractère “solide et durable” de sa position sur le marché).

A travers le DMA, l’Union européenne souhaite renforcer la concurrence face aux géants du numérique et de la tech, en permettant ainsi à de plus petites entités de prendre part à l’économie du numérique.

Le DSA (pour Digital Services Act) ne se limite pas uniquement aux géants. Il s’applique à toutes les entreprises proposant des services intermédiaires aux utilisateurs européens : fournisseurs d’accès à internet, services de cloud, messageries, marketplaces, réseaux sociaux, etc. Pour les plateformes possédant plus de 45 millions d’utilisateurs européens chaque mois, des obligations supplémentaires seront appliquées. Ce n’est d’ailleurs pas pour rien que le DSA a été adopté après le DMA : il aura des implications beaucoup plus concrètes pour les consommateurs européens, les enjeux étaient donc forts et sujets à la négociation entre États-membres.

De manière très succincte, le DSA a pour objectif premier de punir plus sévèrement les dérives des utilisateurs sur le web, en donnant une responsabilité aux GAFAM, qui se présentent généralement comme de simples intermédiaires. Ce ne sera bientôt plus possible.

Quelles implications ?

Le DMA

Il va profondément chambouler les comportements des géants du numérique, qui devront laisser plus de place à la concurrence. Ils n’auront ainsi plus le droit de favoriser leurs propres services et produits par rapport à ceux des entreprises qui les utilisent, ou d’exploiter les données de ces dernières pour les concurrencer. Pour les consommateurs, plusieurs choses vont radicalement changer. Ils pourront ainsi :

- choisir librement leur navigateur, assistant virtuel ou moteur de recherche ;

- supprimer toutes les applications pré-installées sur leurs appareils électroniques ;

- choisir leur boutique d’applications, y compris sur iPhone ;

- choisir d’intégrer librement ses moyens de paiement dans son smartphone : Apple va ainsi devoir ouvrir la puce NFC de l’iPhone à d’autres systèmes qu’Apple Pay ;

- envoyer un message à ses interlocuteurs depuis et vers n’importe quel service. C’est que l’on appelle l’interopérabilité des plateformes de messagerie.

Le DSA

Le texte aura des implications encore plus importantes dans notre quotidien d’internautes, puisqu’il cherche à limiter la diffusion de contenus illicites (incitations à la haine ou à la violence, harcèlement, pédopornographie, apologie du terrorisme…) et la vente de produits illicites en ligne. Concrètement, voici les principales évolutions induites par le DSA :

- interdiction pour les acteurs du numérique de cibler la publicité pour les enfants ou basées sur des données sensibles ;

- ouverture des algorithmes aux autorités ;

- les conditions d’utilisation devront être compréhensibles par tous ;

- les plateformes devront mettre en place des équipes de modération, capables de comprendre la langue de chaque pays et qui devront veiller à l’application des lois du réel dans le monde virtuel :

- les réseaux sociaux devront intégrer un outil simple de signalement avec une obligation de réaction rapide ;

Il faut apporter une précision de taille. Le DSA vise à encourager la suppression des contenus illicites, mais pas des contenus préjudiciables (désinformation, canulars, manipulation…) licites. Le DSA veut limiter leur propagation mais pas les supprimer, car cela irait à l’encontre de la liberté d’expression. Toutefois, le DSA prévoit bien que les plateformes revoient les algorithmes qui amplifient ces contenus préjudiciables, mais licites.

Quelles sanctions ?

Puisque le DMA se concentre sur les très grosses entreprises, les sanctions sont particulièrement importantes. Les amendes ne tomberont qu’après un premier rappel des mesures à mettre en œuvre. Si l’entreprise persiste et signe, les amendes pourront aller jusqu’à 10 % du chiffre d’affaires mondial, et jusqu’à 20 % en cas de récidive. Enfin, si l’entreprise enfreint les règles plus de 3 fois en 8 ans, la Commission européenne ouvrira une enquête de marché qui pourra entraîner l’interdiction d’acquérir d’autres entreprises pendant un certain temps.

Les choses sont différentes dans le cadre du DSA. Il revient à chaque État membre de déterminer les sanctions à appliquer, dans la limite de 6 % du revenu ou du chiffre d’affaires annuel de la société. Les grandes plateformes pourront faire l’objet d’un contrôle par la Commission européenne. Si ces grandes plateformes ne respectent pas le DSA de manière répétée, elles pourront être interdites. Ce dernier point semble néanmoins difficilement applicable. Qui imagine l’Europe priver ses citoyens des services de Google ou de supprimer l’accès à Facebook et Twitter ?

Cyberattaques : les menaces numériques de notre époque ?

Lors d’un conflit, les combats sur terre, dans les airs ou en mer ne sont que la partie émergée de l’iceberg. Plus sournoises, les cyberattaques sont tout aussi destructrices. Un sujet qui, aujourd’hui, est plus que jamais d’actualité.

L’expertise des hackers - et de ceux qui s’en protègent - joue un rôle déterminant dans les conflits de notre siècle. Dans toute guerre, la désorganisation d’un adversaire passe par la neutralisation de ses systèmes, ses réseaux et ses moyens de communication.

L’invasion récente de l’Ukraine par la Russie de Vladimir Poutine fait ressurgir un thème au centre des débats : celui de la sécurité numérique.

En effet, les services de renseignement russes et la sécurité intérieure du Kremlin sont connus pour compter de véritables experts du hack parmi leurs agents. Dans cet article, nous avons élargi notre horizon de recherche pour nous intéresser de façon plus globale aux menaces informatiques de notre siècle :

- quelles sont les attaques informatiques les plus courantes ?

- dans quel but sont-elles perpétrées ?

- comment se prémunir à notre niveau de citoyen hyper-connecté ?

Quelles formes prennent les cyberattaques ?

Une cyber-agression peut viser un gouvernement, une armée, une entreprise et ses clients ou encore de simples civils. Pour généraliser, disons que tout ce qui est construit à partir de code informatique et connecté à internet est potentiellement vulnérable.

Il y a beaucoup de façons de s’en prendre à un système informatique. Ces méthodes ont différents objectifs.

Les principales motivations des pirates tournent très souvent autour de :

- voler de l’argent ;

- espionner ;

- paralyser un système.

Les attaques par Déni de service distribué (DDoS)

Il s’agit de submerger un serveur avec des millions de connexions internet simultanées. Le serveur ne peut plus répondre aux demandes qui lui sont faites. Il est alors impossible de charger un site web ou d’envoyer un message.

Les hackers, qui cherchent à épuiser la bande passante et les ressources du serveur, peuvent également se servir de ce type d’attaques pour lancer d’autres cyber-agressions en même temps.

Récemment, Anonymous, le groupe de « justiciers numériques » mondialement connu, revendiquait une attaque DDoS ayant paralysé les sites web de plusieurs médias pro-russes ainsi que de nombreux sites officiels en Russie.

L’attaque de « l’homme au milieu » (MitM - Man in the Middle)

C’est une technique de piratage consistant à intercepter des échanges cryptés entre deux personnes ou deux ordinateurs pour en décoder le contenu.

Une sorte de mise sur écoute clandestine, qui a pour but de capter des informations la plupart du temps sensibles, et confidentielles.

Cela peut même aller encore au-delà, puisque le pirate peut aussi modifier les échanges. Prenons un exemple : deux ordinateurs s’échangent des fichiers par e-mail au sein d’un réseau. Chaque victime pense envoyer son message directement à l’autre victime. Sans qu’elles s’en aperçoivent, leurs communications sont interceptées par “l’homme du milieu” placé entre eux. Ce dernier pourrait alors falsifier les données échangées avant de les transférer au destinataire final.

Comment le pirate procède-t-il ? Le plus souvent, il se fait passer pour un routeur en devenant un réseau passerelle entre les victimes, ou entre la victime et le site web qu’elle souhaite consulter.

Un exemple d’attaque Man in the Middle par Wifi : le hacker se rend dans une gare. Il effectue un partage de connexion, et nomme son réseau Wifi « Gare SNCF Connect ». La victime se connecte et ne se doute de rien, puisqu’elle a effectivement accès à internet. Le problème : sa connexion passe par la machine du pirate.

Comment s’en prémunir ?

- interagir uniquement avec des sites web sécurisés en HTTPS : le petit symbole de cadenas à côté de l’adresse dans la barre du navigateur doit être affiché ;

- chiffrer le trafic web entre le réseau et votre appareil avec un logiciel comme DNS Scrypt ;

- utiliser un pare-feu (la plupart des antivirus en ont) ;

Les ransomwares, aussi appelés rançongiciels

Tout est dans le nom ! Il s’agit de logiciels malveillants prenant en otage vos données, un compte utilisateur ou encore un système informatique. Le pirate qui a le contrôle menace alors de publier ou de supprimer les contenus qu’il a verrouillés, à moins que la victime ne paye une rançon.

Le cabinet d’études Chainalysis, spécialisé dans la blockchain, estime que 74% des revenus générés par les attaques de « ransomware » sont empochés en Russie, notamment via des cryptomonnaies (400 millions de dollars en 2021).

C’est une menace contre laquelle vous pouvez vous prémunir.

Quelques recommandations :

- avoir un antivirus certifié sur le marché français et à jour ;

- activer la double-authentification (2FA) à chaque fois que cela est possible ;

- ne pas entrer ses identifiants associé às compte contenant des données sensibles, comme ceux de votre compte bancaire, en étant connecté sur un Wi-Fi public (aéroport, restaurant, bibliothèque, etc.) ;

- utiliser uniquement ses propres appareils électroniques pour se connecter à ses différents comptes personnels;

- éviter les logiciels VPN douteux, encore plus s’ils sont « gratuits ».

Le phishing

Chaque jour, nous recevons des e-mails qui tentent, souvent de façon maladroite, de nous escroquer.

La plupart du temps, ces messages indésirables tentent d’imiter un e-mail officiel de l’administration française, d’une banque ou encore d’une grande entreprise (Amazon, La Poste, PayPal, etc.).

Les objets varient entre : « Vous avez gagné ! », « Votre colis vous attend » ou encore « Vérifiez la sécurité de votre compte en cliquant ici ». L’e-mail contient alors des liens vers de faux sites, ou encore une pièce-jointe à télécharger.

Cette pratique est nommée « phishing », que l’on peut traduire par « hameçonnage » en français. L’objectif principal du hameçonnage est de voler des informations d’identification (nom d’utilisateur et mot de passe), des données sensibles ou d’inciter des personnes à envoyer directement de l’argent.

En 2021, une campagne massive de phishing a fait des dégâts en France. L’e-mail imitait une convocation officielle de la gendarmerie nationale. Voici quelques extraits de son contenu : “Un dossier portant accusation contre votre personne a été émis. Veuillez prendre connaissance de la pièce jointe pour répondre dans les plus brefs délais. Passé le délai de 72 heures, nous entamerons une procédure formelle, à savoir un mandat d’arrêt […] les autorités engagent à votre encontre des poursuites judiciaires après une saisie informatique de la Cyber-infiltration pour pédopornographie, pédophilie, exhibitionnisme, cyber pornographie et trafic sexuel”. Cet e-mail contenait une pièce jointe garnie d’un logiciel malveillant à télécharger.

Un conseil : Méfiez-vous toujours des messages qui demandent des informations privées ou des données d’identification, ou bien encore qui fournissent un lien où vous devez immédiatement vous authentifier. Les banques, les assurances et les sites gouvernementaux sont souvent copiés pour ce type d’arnaques informatiques.

Pour apprendre à débusquer ces e-mails frauduleux, découvrez l’anatomie d’un email de phishing proposée sur le blog de Vade, une entreprise de cybersécurité française.

Que faire pour s’en prémunir ?

- supprimer les messages provenant d’expéditeurs inconnus ;

- vérifier si l’adresse e-mail (pas le nom de l’expéditeur) est légitime avant d’ouvrir un message ;

- bien porter attention aux fautes dans le contenu du texte ;

- ne jamais communiquer d’informations personnelles par téléphone à un « standard » ou un « support client » qui vous contacte sans que vous en ayez fait la demande sur le site officiel ;

- toujours remettre en question les « très bonnes affaires » et tout ce qui est promis comme étant « gratuit » ;

- utiliser un bon antivirus (qui bloque les pièces jointes infectées).

Besoin d’aide ? Un doute à propos d’un e-mail ? Rendez-vous sur le site de la CNIL. D’autres conseils sont également disponibles sur le site du gouvernement.

Bien sûr, il existe tout un arsenal technique plus ou moins sophistiqué que nous n’avons pas abordé. Virus furtif, Cheval de Troie, Injection SQL, XXS ou encore virus polymorphes… la créativité des pirates n’a pas de limites !

Qui nous protège d’une cyberattaque à grande échelle ?

Une attaque informatique contre les infrastructures nationales est une menace majeure, parmi les plus probables des quinze prochaines années. En cas de succès, l’impact d’une agression massive sur nos systèmes serait très important pour toute la société.

Notre dépendance aux processus informatiques croît en effet sans cesse avec le développement des systèmes d’informations et le recours de plus en plus important au numérique dans les processus essentiels de l’État et d’organisation de la société.

En France, nous sommes couverts par l’ANSSI, l’Agence nationale de la sécurité des systèmes d’information. Son rôle est de nous protéger des attaques informatiques. Pour y parvenir, elle vise 4 objectifs stratégiques :

- Être une puissance mondiale de cyberdéfense ;

- Garantir la liberté de décision de la France par la protection de l’information de souveraineté ;

- Renforcer la cybersécurité des infrastructures vitales nationales ;

- Assurer la sécurité dans le cyberespace.

Pour en savoir davantage sur la stratégie de cyberdéfense déployée par la France, consultez la synthèse proposée sur le site ssi.gouv.