La newsletter connectée à l’actualité numérique - Août 2023

Cet article est issu de la newsletter de Numérique éthique. Pour vous abonner ou en savoir plus, rendez-vous ici !

Quoicoubeh ?!

EDITO

C’était plus simple au temps de MSN !

Facebook, Twitter, Snapchat, Whatsapp, TikTok, Instagram et maintenant… Threads ! Parce que nous sommes tous d’accord pour dire que parfois ça va trop vite. Parce que les millenials sont déjà dépassés par la Gen Z, que les plus vieux de cette Génération Z ne sont pas plus à l’aise que vous et moi. C’était bien plus facile du temps de MSN Messenger.

À ce propos, Quoicoubeh ça vous dit quelque chose ? Pas vraiment ? C’est normal. Bien des théories circulent sur l’origine de ce néologisme bien propre à la Gen Z. Quoi(coubeh) qu’il en soit, ce mot est le reflet d’une génération fortement ancrée dans le numérique, avec un fort sentiment d’appartenance et des combats qui lui sont propres.

Si cette Newsletter ne vous apportera pas de réponse sur le lexique Gen Z et ses nombreux mystères, nous avons décidé de nous intéresser de plus près à cette génération, aux pratiques souvent décriées par méconnaissance. Quel est leur rapport aux réseaux sociaux ? Ont-ils conscience des risques numériques et adoptent-ils toujours la bonne attitude sur internet ?

Nés avec le numérique, ils sont à la croisée des grands enjeux de notre siècle : ils ont hérité du dérèglement climatique et grandi en pleine crise sanitaire, des événements qui affectent leur vision du monde et leurs pratiques de consommation etc… Plongez au cœur de la Gen Z et apprenez-en davantage sur leurs usages numériques pour mieux comprendre comment les protéger !

À LA UNE

Adieu Facebook, bonjour TikTok : la révolution des réseaux sociaux par la Gen Z !

La Génération Z a bouleversé le monde des réseaux sociaux en délaissant Facebook au profit de plateformes plus adaptées à leur style de vie et leurs modes de communication. Mais ne vous y trompez pas, derrière cette aisance avec l’intelligence artificielle et les outils numériques se cache une méfiance similaire aux générations précédentes.

Les jeunes de la Gen Z, aussi surprenants que rapides à se familiariser avec les dernières technologies, n’accordent pas nécessairement plus de confiance au numérique que leurs aînés. S’ils accueillent l’arrivée de l’IA avec enthousiasme, ils ne sont pas moins de 54 % à se méfier des réseaux sociaux.

Régulièrement affiliés aux “digital natives”, ils ont des usages bien caractérisés. Ils sont d’ailleurs bien plus à l’aise avec un smartphone qu’avec un ordinateur. Quant à l’information, TikTok est bien plus qu’une simple plateforme divertissante pour eux. C’est un moteur de recherche à part entière, détrônant les médias traditionnels.

Ils ont aussi conscience des effets néfastes de l’hyperconnexion sur leur santé. La santé mentale est d’ailleurs au cœur de leurs préoccupations. La Génération Z est celle qui a dit adieu au FOMO (Fear Of Missing Out, la peur de manquer quelque chose) pour adopter le JOMO (Joy Of Missing Out, le plaisir de manquer). Ils peuvent se dandiner devant une vidéo tout en étant passionnés de tricot !

Alors, chers digital immigrants, ne serait-il pas temps d’embarquer dans cette aventure TikTok avec eux et de profiter du voyage ?

Comment fonctionne TikTok ?

TikTok est devenue la plateforme incontournable des jeunes et parfois même des moins jeunes. En se positionnant comme l’application qui répond parfaitement à vos préférences, quels sont les risques de ce phénomène à tendance bulle de filtre ?

Comment fonctionne TikTok ?

Un concept à la croissance fulgurante

TikTok est né du rachat en 2017 par l’entreprise chinoise ByteDance de la plateforme Musical.ly, le réseau social qui met en vidéo de quelques secondes la mode du “lip sync” ou du “playback”, célèbre chez les 13-18 ans. Et il semblerait que l’investissement de ByteDance, à hauteur d’un montant compris entre 800 millions et un milliard de dollars, ait porté ses fruits. En quelques chiffres, l’application TikTok a été installée 2 milliards de fois et regroupe 800 millions d’utilisateurs actifs dans le monde, devenant le septième réseau social le plus utilisé au monde. Concernant ses utilisateurs, 41% intègrent la catégorie des 16-24 ans et la moyenne de visionnage par jour par personne atteint 52 minutes pour un total de 167 millions de vues par minute en 2021.

EN PRATIQUE

Parce que vous aussi vous consommez différemment !

Oui, la Gen Z est séduite la consommation responsable, les vêtements de seconde main et elle adore faire de la récup’ ! Et pour cela, rien de mieux que les plateformes de vente entre particuliers, n’est-ce pas ? Là on ne vous aura pas, ils n’ont rien inventé !

Pas si vite… Gen Z et Boomer ont malgré tout un point en commun : vous êtes toutes et tous des cibles pour les pirates ! Et les sites de vente entre particuliers sont un terrain de jeu pour ces escrocs qui tentent de dérober vos données personnelles ou tout simplement votre argent. Mais comme on pense à tout, voici le guide pratique qui va blinder votre shopping, sur Le Bon Coin, Vinted ou Marketplace !

Ventes en ligne entre particuliers : attention aux arnaques !

Le Bon Coin, Vinted, Ebay, Videdressing…ça vous dit quelque chose ?

Normal ! Les sites de vente entre particuliers ont le vent en poupe, et ça ne semble pas prêt de s’arrêter !. Vinted par exemple, c’est 400 000 nouveaux articles par jour et plus de 8 millions d’utilisateurs en France !

Destinés à mettre en relation des vendeurs désireux de se séparer d’objets dont ils ne se servent plus et des acheteurs en quête d’une bonne affaire, ils ont séduit les Français. À tel point que même certains réseaux sociaux, comme Facebook, ont investi le créneau et proposent leur propre marketplace ! Finalement, les brocantes s’exportent en ligne elles aussi.

Mais si ces plateformes sont des lieux idéaux pour faire de bonnes affaires, ils regorgent aussi d’escrocs prêts à tout pour se faire de l’argent en vous arnaquant !

Mais pas de panique, on est là pour vous aider à ne pas tomber dans le piège ! Suivez le guide !

✅ Etape 1 - Apprenez à repérer les menaces

Fraude à la carte bancaire - Vous êtes vendeur

Un acheteur se manifeste pour acquérir l’un de vos produits et vous demande vos coordonnées bancaires afin d’effectuer le paiement. Ne les donnez surtout pas ! Les sites fournissent des moyens de paiement sécurisés. Vous pouvez également réclamer la somme en liquide lors de votre échange.

Les faux chèques - Vous êtes vendeur

L’arnaqueur pourrait vous payer à l’aide d’un chèque falsifié. Vous pensez recevoir l’argent, mais en réalité, dès que la banque découvrira la supercherie, la somme vous sera retirée ! Et votre produit aura disparu… Avec l’acheteur !

Le faux tiers de paiement - Vous êtes acheteur

Si les arnaqueurs sont des vendeurs, ils peuvent vous proposer de régler votre achat via des sites de paiement alternatifs, comme Paypal. Mais certains sites sont des copies conformes destinées à voler vos données de paiement et effectuer des paiements frauduleux en votre nom, avec votre argent… Et sans surprise, vous ne recevrez aucun colis !

De trop belles affaires - Vous êtes acheteur ou vendeur

Vous connaissez l’adage, c’est trop beau pour être vrai ! Certains faux vendeurs joueront la carte du produit neuf à un prix incroyablement bon marché. Les faux acheteurs vous proposeront un prix inespéré. Lors de vos échanges, ils vous presseront pour conclure la vente au plus vite. Méfiez-vous, l’article est sans doute faux ou non conforme.

Les liens de redirection - vous êtes vendeur ou acheteur

“J’ai un souci avec mon téléphone, donnez moi votre numéro de téléphone et je vous envoie un lien de paiement !”. Vous abandonnez tout de suite les échanges ? Bon réflexe. Ce lien pourrait être un moyen de pirater vos données. Si vous êtes vendeur, vous allez expédier un article et peut-être ne jamais recevoir le paiement. Si vous êtes acheteur et que vous cliquez sur ce faux lien de paiement, on vous volera probablement vos données personnelles et bancaires. Méfiez-vous toujours des liens de redirection.

✅ Etape 2 - Contrer les tentatives d’arnaque

Tout cela, c’est bien joli, mais comment faire pour contrer ces menaces ? Maintenant que vous savez identifier les offres suspectes, voici quelques conseils pour ne pas vous faire avoir.

✅ les sites les plus fiables

Voici quelques exemples des plateformes de vente entre particuliers qui seront les plus à même de vous proposer un espace sécurisé de vente et d’achat. Ils fournissent également de précieux conseils :

Le Bon Coin : la plus populaire en France.

eBay : pour les ventes internationales.

Vinted : pour les fans de vêtements.

Etsy : si vous êtes amateur d’artisanat.

Facebook Marketplace : Pour les bonnes affaires.

Quoi qu’il en soit, restez toujours prudents ! Car si ces sites mettent tout en œuvre pour garantir la sécurité de vos transactions et échanges, ce sont les plus fréquentés… Et qui dit beaucoup de monde, dit aussi évidemment des personnes malhonnêtes et pirates.

Dans vos intéractions acheteurs/vendeurs, veillez à rester dans les espaces de confiance proposés par ces sites (messagerie sécurisée, espaces de paiement…) : vous serez bien mieux protégés ! C’est lorsque vous en sortez que vous risquez de vous exposer aux arnaques.

Suivez nos conseils et tout devrait bien se passer … !

En partenariat avec

LE CHAUD DE L’ACTU

Usages numériques - Twitter sur la sellette ?

Cela aurait pu être un franc succès. Pour l’instant, c’est plutôt un flop. Si le lancement de Threads, le Twitter version Meta, a d’abord trouvé son public en dépassant les 150 millions de téléchargements depuis son lancement le 6 juillet dernier, le soufflet semble retomber. Passé l’enthousiasme et la curiosité, l’application ne réunirait plus que 8 millions d’utilisateurs actifs par jour, bien loin donc des 250 millions d’utilisateurs quotidiens de Twitter à l’échelle du monde. En cause : un fonctionnement strictement similaire à Twitter et un manque d’interopérabilité entre les plateformes déjà existantes de Meta, Instagram et Facebook. Un lancement en trombe comparable à celui de ChatGPT, certes, mais un difficile constat pour Meta, alors que Musk continue la transformation de Twitter, devenu “X” il y a quelques semaines, avec pour ambition d’en faire une application “à tout faire”. Les utilisateurs actuels du réseau social X, notamment les professionnels, s’en détachent difficilement malgré les récentes polémiques autour de son propriétaire. Qui gagnera le combat ?

Source : Le Figaro

Comment fonctionne Instagram ?

Instagram est la référence du partage de photos sur internet. Il a été adopté par des centaines de milliers de personnes. C’est le réseau social de la photo, et le géant ne possède pas de réel concurrent sur ce créneau.

Instagram en chiffres

En 2012, le réseau social est passé sous l’aile du géant Facebook, moyennant un rachat de 747 millions de dollars. Si le chiffre pouvait paraître énorme à l’époque, il apparaît comme dérisoire à l’heure actuelle puisque en 2018, Bloomberg évalue sa valorisation à 100 milliards de dollars. Une bonne affaire donc !

Instagram revendique 800 millions d’utilisateurs mensuels et un demi-milliard d’utilisateurs quotidiens. On peut citer quelques chiffres qui témoignent de l’ampleur qu’a pris le réseau social ces dernières années. Instagram représente chaque jour :

- 4,2 milliards de likes ;

- 95 millions de photos et vidéos ;

- 150 millions d’utilisateurs qui utilisent Instagram Stories ;

- 59% des utilisateurs s’y connectent chaque jour.

La politique de données hasardeuse d’Instagram

Par ailleurs, si le réseau social est ultra populaire parmi les moins de 25 ans, il n’en est pas moins un réseau social comme les autres. Ainsi, et comme un grand nombre de réseaux sociaux, Instagram possède une politique de gestion des données personnelles très complexe, et donc assez opaque.

Instagram considère que vous êtes propriétaire du contenu que vous postez. En revanche, en acceptant les conditions générales d’utilisation de l’application, vous acceptez que le réseau social utilise vos informations personnelles avec des tierces parties, comme des entreprises.

Instagram peut ainsi partager :

- votre nom d’utilisateur, votre mot de passe et votre adresse email lorsque vous vous inscrivez pour créer un compte Instagram ;

- les informations que vous fournissez pour créer votre profil d’utilisateur (notamment votre nom, votre prénom, votre photo et votre numéro de téléphone) ;

- le contenu d’utilisateur (photos, commentaires et autres supports) que vous publiez sur le service

- vos préférences et aversions, votre localisation géographique, vos amis ;

- votre fréquence d’utilisation de l’application et tout autre renseignement personnel qu’Instagram trouve, comme votre anniversaire et les personnes avec qui vous échangez, y compris dans les messages privés.

La politique de confidentialité et de gestion des données personnelles d’Instagram réserve donc quelques surprises. Voilà pourquoi vous devez faire attention avant de renseigner vos informations car ces dernières seront certainement utilisées à des fins commerciales. Essayez de ne pas renseigner trop d’informations personnelles sur l’application, au risque d’être ciblé par de nombreuses entreprises.

Compte privé / Compte public

Si vous possédez un compte Instagram par défaut, tout le monde peut accéder à votre profil. Le principe est le même que pour Twitter, lors de votre première utilisation vous avez un compte public et vos photos peuvent être vues par n’importe qui. Il ne faut donc pas confondre Instagram avec sa société-mère Facebook où la confidentialité peut être réglée au moment de la publication d’un contenu.

Vous aimeriez bien que votre profil Instagram ne soit pas disponible aux yeux de tous ? Il suffit de passer votre profil en mode privé !

Un compte privé pour garder son intimité

Un compte privé permet de gérer la diffusion de vos contenus et l’accès à votre profil en sélectionnant les internautes qui peuvent vous suivre. De ce fait, aucun internaute ne pourra voir vos contenus sans vous en demander l’accord.

Néanmoins, il faut faire attention à ce que l’on publie même en étant en compte privé. Instagram propose toujours à ses utilisateurs de partager son post Instagram sur d’autres réseaux sociaux. Si vous choisissez cette option, le post sera alors visible via un autre réseau social qui n’a peut-être pas les mêmes restrictions. Faites attention à ce genre de détails avant de publier.

Futur connecté - IA : l’UE siffle la fin de la récréation

En matière de réglementation, jusqu’ici, l’IA c’est encore la jungle. Parce que tout est allé très vite et que personne n’était réellement préparé, tout reste à faire. Et nous avons déjà constaté les premiers enjeux en matière de sécurité et d’usages de l’intelligence artificielle. C’est pourquoi le Parlement européen a adopté, le 14 juin dernier, un projet de régulation de l’intelligence artificielle. L’objectif : “Promouvoir l’adoption d’une IA axée sur le facteur humain et protéger la santé, la sécurité, les droits fondamentaux et la démocratique, de ses effets néfastes”. Une démarche de mise en conformité avec les grands principes qui régissent les activités numériques en Europe, et qui permettra de mieux identifier les contenus produits par des IA, sans en limiter le potentiel.

Source : Blog du Modérateur

Comment fonctionne ChatGPT ?

Quel est le point commun entre Netflix, votre assistant vocal et un moteur de recherche ? Ils utilisent l’intelligence artificielle ! L’intelligence artificielle, ça ne date pas d’aujourd’hui. On parle de ce concept depuis les années 1940 ! De la cybernétique à l’intelligence artificielle telle qu’on la connaît en 2023, la discipline a connu de nombreuses évolutions et s’est insérée dans la culture populaire. Et donc, ChatGPT ça vous dit quelque chose ? Voici comment ça marche !

Comment ça marche ?

D’après ChatGPT, l’intelligence artificielle “fonctionne en utilisant des algorithmes de traitement de données pour simuler la pensée humaine et la capacité de résoudre des problèmes. Il existe plusieurs types d’IA, notamment l’apprentissage automatique, la reconnaissance de la parole et l’analyse de données”.

Concrètement, en s’appuyant sur une gigantesque base de données, les intelligences artificielles simulent la pensée humaine et sont capables d’apprendre en s’appuyant sur ces ressources, pour fournir des réponses à des requêtes (production d’un texte, d’une image, effectuer une recherche…).

Ces bases de données sont organisées comme un réseau de neurones, à l’image du cerveau humain. Plutôt que d’empiler les données, elles sont toutes reliées entre-elles, en réseau, comme les neurones humains.

C’est grâce à ce système que l’Intelligence artificielle peut produire des raisonnements et croiser des informations pour produire des textes ou des images. Finalement, l’intelligence artificielle compile et organise les données comme le ferait un cerveau. On parle de réseau de neurones profond.

Et pour produire de l’intelligence, les IA doivent entrer dans une logique d’apprentissage, qui consiste à enrichir sa base de connaissances et à les mettre en lien. On parle ici d’apprentissage profond (Deep learning).

Où trouve-t-on l’IA ? et pourquoi c’est bien ?

L’intelligence artificielle constitue une avancée technologique majeure. Nous prenons tous aujourd’hui conscience de la puissance d’un outil comme ChatGPT. Mais les bénéfices attendus de l’IA sont bien plus larges encore : nous aider à résoudre rapidement des problèmes complexes, à analyser des situations, à détecter de plus en plus précocement des maladies… Si des progrès restent à faire et la vigilance doit rester de mise, les signaux actuels sont très encourageants.

- Science : Si elle ne remplace pas l’analyse humaine, l’intelligence artificielle permet d’améliorer les outils des scientifiques, de proposer des orientations sur l’interprétation de résultats et de proposer des hypothèses probables.

- Santé : Elle est utilisée dans l’élaboration de traitements ou encore dans le domaine des sciences cognitives. Spécialement entraînées, les IA peuvent déceler les signes de maladies telles que la maladie d’Alzheimer avec un taux de réussite élevé, grâce à de l’analyse textuelle.

- Informatique : En informatique, l’intelligence artificielle a permis des avancées dans de nombreux domaines : le traitement d’image et la reconnaissance faciale, le traitement du langage naturel (celui employé couramment par les humains, par opposition au code informatique). On trouve aussi des domaines comme la robotique. Certains utilisent ChatGPT pour coder des logiciels complexes, car l’IA est aussi capable de produire du code informatique.

- Intelligence stratégique : les IA peuvent analyser des situations et produire des conseils pour réaliser des actions comme par exemple en économie ou dans le cadre de la gestion de ressources humaines… En informatique, les applications sont nombreuses : elles vont du codage simple à la production d’expériences en réalité virtuelle.

ChatGPT, comment l’utiliser ?

Comment échanger avec ChatGPT ?

Les intelligences artificielles, malgré les apparences, ne réfléchissent pas réellement. Si, lors d’un échange avec ChatGPT vous avez le sentiment que le logiciel vous “répond” en temps réel c’est parce qu’il a été prévu pour ça. Lorsque vous formulez une requête à ChaGPT, la réponse défile sous la forme de caractères à la façon d’un Minitel. Le logiciel génère du texte en temps réel et vous propose une réponse. La forme relève d’un choix de design.

Le principe est simple, connectez vous à ChatGPT et faites votre première requête ! Pour le choix de la langue, le logiciel s’adaptera automatiquement à celle que vous utiliserez.

Attention ! Ne prenez pas ses réponses pour acquises ! Les intelligences artificielles disent parfois n’importe quoi, leur objectif est simple : vous répondre. Pour en savoir plus découvrez notre article consacré à ce sujet ! Ne révélez pas de choses privées non plus, on dispose d’assez peu de recul sur l’utilisation et le stockage des données par OpenAI. ChatGPT pourrait répéter vos secrets ou votre adresse à un autre utilisateur…

Pour fonctionner, ChatGPT a donc besoin d’informations, d’une question, d’une requête. Il utilise le langage naturel pour interpréter votre demande, mais aussi pour vous répondre. Encore une fois, vous n’avez pas face à vous, un humain, mais un programme informatique. Ses réponses sont donc conditionnées par :

- Ce dont il dispose dans sa base de données

- Ce que vous lui demandez et les informations associées à votre requête

- La précision et la forme de votre demande.

En effet, dans le jargon ChatGPT, une requête s’appelle un prompt. Plus l’on utilise ChatGPT, plus l’on comprend que certains prompts sont efficaces et d’autres moins. Pour obtenir une réponse efficace et conforme à vos attentes, voici quelques conseils (de ChatGPT) pour la rédaction de vos prompts :

- Soyez clair : Assurez-vous que votre prompt est précis. Évitez d’utiliser des termes ambigus ou des formulations compliquées qui pourraient prêter à confusion.

- Soyez concis : Essayez de faire en sorte que votre prompt soit le plus court et direct possible, tout en transmettant les informations nécessaires.

- Soyez spécifique : Plus votre prompt est spécifique, plus les réponses de ChatGPT seront précises et pertinentes. Essayez de fournir autant de détails que possible sur ce que vous attendez de ChatGPT.

- Posez une question : Pour obtenir une réponse pertinente, posez une question claire à ChatGPT. Évitez les prompts trop vagues qui ne sont pas liés à une question spécifique.

- Restez cohérent : Essayez de maintenir la cohérence tout au long de votre prompt. Si vous changez de sujet ou d’objectif à mi-chemin, cela peut perturber ChatGPT et rendre les réponses moins pertinentes.

- Évitez les biais : Assurez-vous que votre prompt ne contient pas de biais ou de présupposés qui pourraient influencer les réponses de ChatGPT. Restez ouvert et objectif dans votre question.

Vous pouvez même demander à ChatGPT de rédiger un prompt pour d’autres logiciels d’IA ! C’est pratique par exemple pour générer des images avec Dall-E quand on ne connaît pas vraiment les codes de cet outil ! Essayez cette requête :

“Rédige un prompt pour le logiciel Dall-E afin de créer l’image d’un chat qui tient un artichaut. L’image doit adopter les codes de l’impressionnisme. Rédige-le en anglais”

Enfin, si vous souhaitez rédiger des textes en imitant votre propre prose (oui c’est possible), il est important de fournir un modèle à ChatGPT. Il est difficile de demander à quelqu’un d’imiter votre style si vous ne lui montrez pas votre style d’écriture auparavant pas vrai ? Avec ChatGPT c’est pareil. Pour obtenir des textes qui vous ressemblent :

- Donnez des exemples de vos textes à ChatGPT en les collant dans la barre de dialogue.

- Demandez-lui d’analyser ces textes et précisez qu’il s’agit de votre style

- Demandez-lui d’écrire sur un nouveau sujet en adoptant votre style d’écriture

Attention ! Imiter un auteur ou un artiste sans le citer, c’est du plagiat, ChatGPT n’interdit pas de respecter la loi !

Et après ?

Et enfin, puisque l’IA semble s’inscrire de manière pérenne dans le paysage du numérique et pourrait occuper une part croissante de nos usages, il semble essentiel de former et sensibiliser tous les publics à cette thématique. Les usages actuels et attendus de ChatGPT et de toutes les autres intelligences artificielles sont nombreux et dépassent de loin notre imagination. Nous pouvons pour autant nous approprier ces outils, pour un usage grand public et intégrer l’IA dans des tâches quotidiennes et nous simplifier la vie.

Comment ? Dès l’école, il faut enseigner l’usage de ces outils, se les approprier et surtout apprendre à en déceler les mésusages. C’est la meilleure façon d’en faire un allié du progrès et non un simple gadget qui pourrait être mal utilisé. Dans un domaine où tout reste à faire, ne manquons pas le tournant qui s’ouvre devant nous et accueillons, avec prudence et enthousiasme, cette nouvelle technologie (finalement pas si nouvelle) pour en tirer le meilleur parti. Comptez sur Numérique éthique pour vous y accompagner !

Pour aller plus loin

Hygiène numérique - Cyberharcèlement : ça chauffe pour les experts du climat

Le cyberharcèlement ne connaît donc aucune frontière et tous les publics s’en accommodent, en particulier les climatosceptiques. Les experts du climat, qui alertent régulièrement sur les enjeux du réchauffement climatique, connaissent une vague de haine et de harcèlement sans précédent sur les réseaux sociaux. Fait marquant, plus il fait chaud et plus la canicule se fait sentir, plus la haine se déchaîne. D’après les experts, ils n’ont que peu de recours en dehors de la résilience… Des attaques parfois violentes, qui mettent en avant une minorité bruyante, le plus souvent anonyme, favorisée par la nouvelle politique de Twitter.

Source : BFMTV

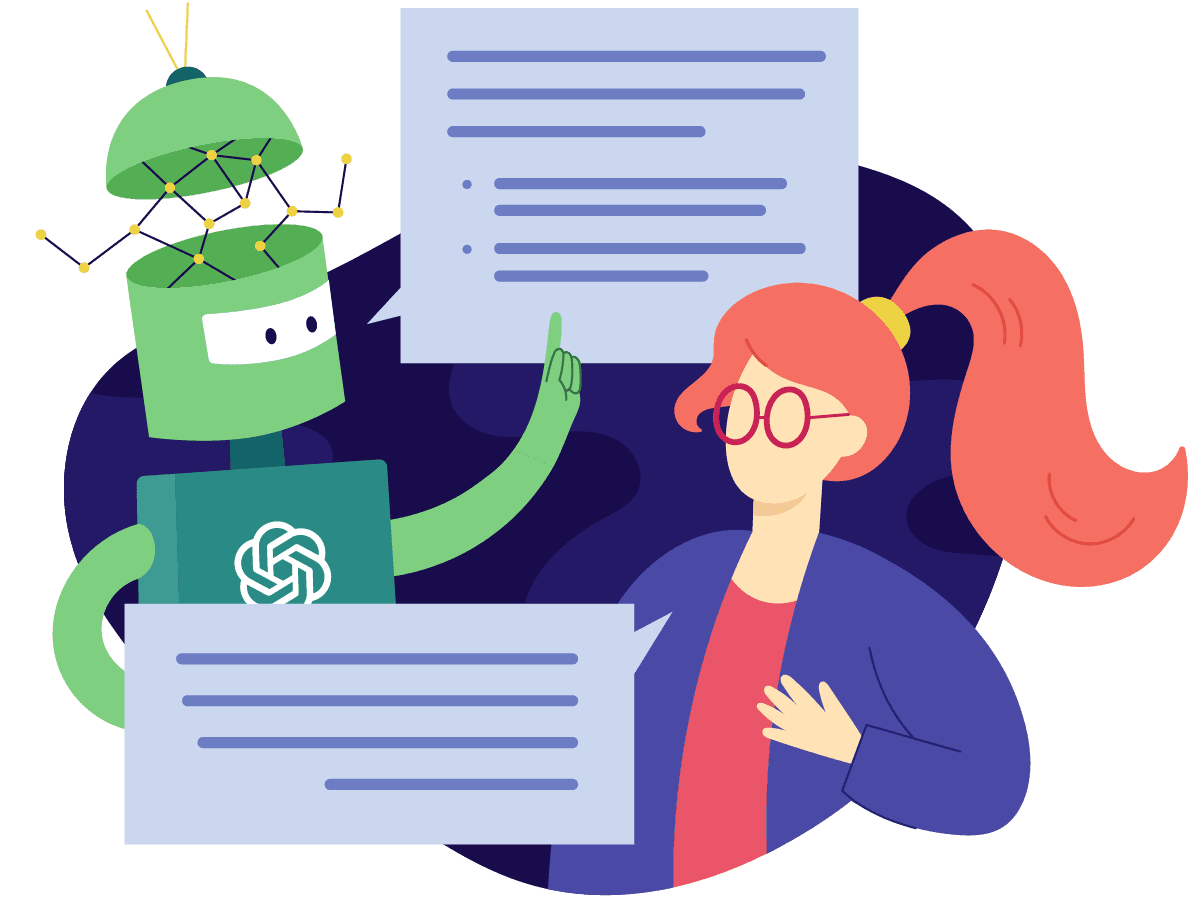

Risques numériques - Hack GPT

Ce n’était qu’une question de temps… Plus de 100 000 comptes ChatGPT, l’intelligence artificielle générative de la société OpenAI, ont été compromis. Des malwares ont permis de voler les identifiants de tous ces comptes, et ils ont été mis en vente sur le dark web. Mais quels sont les risques ? Le problème avec l’intelligence artificielle, c’est que la tentation est grande de lui donner des informations personnelles et sensibles. Si l’IA vous connaît, désormais, les pirates aussi… D’ailleurs, la prudence est de mise, le succès attire la convoitise et ChatGPT est de plus en plus la cible des hackers. Découvrez comment savoir si votre compte fait partie des comptes hackés via HaveIBeenPwned.com

Source : Presse citron

Vie privée - Et si vous étiez suivi ?

C’est une pratique à la mode qui s’est intensifiée depuis que la société Apple a créé le AirTag, un objet rond de la taille d’un pin’s (un petit badge à accrocher sur son t-shirt pour les Gen Z qui nous lisent). Ce petit objet à priori innocent sert à l’origine à vous aider à localiser vos objets et animaux… pour les plus étourdis d’entre nous. Pour les plus malintentionnés, c’est un moyen de vous pister. Car oui, l’objet fonctionne sans batterie, et est assez petit pour être glissé de partout ! Y compris dans vos sacs à main ou sous votre voiture… Découvrez comment agir si vous en trouvez un !

Source : Presse citron

Peut-on disparaître d'internet ?

70 % des Français sont inquiets de l’utilisation des informations accessibles en ligne à leur sujet. Ces craintes concernent aussi bien la sécurité des données personnelles que la manière dont elles sont traitées et diffusées par les entreprises.

Avons-nous vraiment conscience de tout ce que nous partageons sur Internet ? À propos de notre vie, celle de nos proches, nos habitudes et comportements, ou encore nos secrets ?

La moindre utilisation de nos applications et des navigateurs laisse une trace. Dans un cookie, un formulaire, ou lors d’une inscription à un site web. Difficile toutefois de mesurer la quantité de données personnelles en circulation.

Ce phénomène, ainsi que les multiples scandales directement liés à un manque de protection de la vie privée en ligne, préoccupent de plus en plus. À juste titre, puisque notre e-réputation est désormais cruciale.

Pourquoi contrôler sa réputation digitale ?

Une question d’employabilité

LinkedIn, Twitter et Google ont transformé les méthodes de recrutement. Le sourcing des candidats et les vérifications des Ressources Humaines permettent en quelques minutes de se faire un avis sur un profil.

8 employeurs sur 10 effectuent une simple recherche en ligne pour consulter les réseaux sociaux d’un candidat à un poste. Certains recruteurs ne prennent même pas la peine d’aller plus loin, en excluant des profils dès cette étape de vérification. Une étude réalisée par Harris Poll pour CareerBuilder a recensé les comportements discriminants selon les ressources humaines :

- Publication de contenu inapproprié ou provoquant ;

- mention explicite d’alcool et de drogues ;

- contenu haineux, racistes, sexistes ou prosélytisme ;

- critiques publiées à propos d’un employeur ou d’un collègue ;

- mensonge concernant les diplômes et qualifications.

Éviter le Doxing et le harcèlement

Il arrive malheureusement que certaines archives soient utilisées à des fins malveillantes. Le doxing (abréviation de « dropping box ») consiste à trouver et diffuser un maximum d’informations relevant de la sphère privée (téléphone, adresse, données financières, photos embarrassantes, etc.).

Le malfaiteur publie intentionnellement des informations personnelles, avec pour motif l’envie de se venger, d’intimider la victime ou de nuire à sa réputation.

Quelques conseils pour maîtriser sa présence en ligne

1. Lister les bases de données personnelles

L’étape la plus simple consiste premièrement à saisir votre nom sur Google. Vous aurez ainsi accès à toutes les données personnelles « facilement » visibles vous concernant. Si certaines publications vous paraissent gênantes, vous pourrez demander leur retrait.

Faites également une liste de tous les réseaux sociaux sur lesquels vous avez créé un profil, même si cela fait des années que vous avez cessé de vous y connecter.

Ressource : Comment récupérer ses données personnelles collectées par les réseaux sociaux ?

2. Appliquer les bonnes pratiques de sécurité et de confidentialité

L’antivirus n’est pas toujours la solution la plus efficace pour vous protéger d’éventuelles fuites de données (parfois dûes à un piratage). Voici quelques réflexes simples à mettre en place :

- utiliser des pseudos différents (au lieu de votre nom) et des mots de passe complexes sur ses différents comptes ;

- créer plusieurs adresses e-mail selon l’utilisation escomptée (correspondance personnelle, professionnelle, souscriptions à des services en ligne/réseaux sociaux/applications) ;

- renforcer ses paramètres de confidentialité, accessibles depuis vos comptes ;

- lire les conditions générales avant toute inscription, pour éviter de donner certaines autorisations trop intrusives ;

Outil : JustGetMyData permet en quelques clics d’accéder aux informations personnelles collectées par les entreprises.

3. Bénéficier de son droit à l’effacement

Une légende urbaine raconte qu’un contenu, dès l’instant où il est publié sur internet, n’est plus privé. Mais bien que la donnée soit considérée comme « faisant partie de l’espace public » (une photo sur les réseaux sociaux, un post sur un blog personnel), elle appartient toujours à son auteur.

Nous avons donc le droit de demander la suppression de données à caractère personnel. Que ce soit pour retirer une photo de jeunesse sur Facebook, un tweet gênant, ou pour demander l’effacement d’informations privées.

Le Règlement Général sur la Protection des Données (RGPD) en place depuis 2016 permet de demander l’effacement de données diffusées sur internet. Ce règlement est applicable dans toute l’Union européenne.

Plusieurs situations permettent de faire appel au droit d’effacement auprès de l’organisme détenteur de ces données :

- la personne était mineure au moment de la collecte de donnée ;

- choix de retirer son consentement à l’utilisation de ses données personnelles ;

- une utilisation illicite est constatée (suite à un piratage par exemple) ;

- les données ne sont plus utiles.

Toutefois, il y a des limites. Certaines obligations légales, comme le droit à la liberté d’expression ou l’intérêt public, donnent le droit aux organismes de ne pas recourir à ce type de demande.

Pour demander la suppression de certaines informations, un e-mail (ou un courrier) au gestionnaire du site web ou au service client peut suffire. Il convient de donner quelques informations de base : numéro client, identifiants et pièces d’identité dans certains cas.

Une fonctionnalité de suppression est parfois proposée dans les réglages de confidentialité du site web ou de l’application qui collecte vos données.

Quels sont les recours en cas d’abus ?

Dans le cas où vous jugez que vos données sont utilisées à des fins malveillantes ou contraires au droit, il est possible de porter plainte ou de faire un signalement auprès d’instances spécialisées comme la CNIL. Les affaires de ce genre portées en justice sont souvent compliquées, surtout lorsque le contenu devient viral.

Le procédé est le même si une demande de suppression n’est pas traitée sous 1 mois (vous ne recevez aucune réponse suite à votre e-mail ou votre courrier) ou refusée.

Modèle de lettre : saisine de la Cnil pour une suppression de données personnelles sur Quechoisir.org

Est-il possible (ou souhaitable) de disparaître d’internet ?

La suppression complète des données personnelles semble utopique. En effet, le renoncement à toute activité virtuelle n’est pas envisageable pour la grande majorité d’entre nous.

Certaines agences de « nettoyage » de réputation en ligne répondent toutefois à une demande croissante de régulation. Voici quelques exemples de services proposés :

- suppression d’avis négatifs ou diffamatoires ;

- déréférencement de contenu sur Google ;

- suppression de contenu intime ;

- gestion d’e-réputation ;

- effacement de données personnelles.

Une solution qui a un prix : entre 3 000 et 15 000 € en moyenne. Toutefois, cela ne garantit en rien que toute mention négative ou gênante soit définitivement supprimée du web. En conclusion : mieux vaut prévenir que guérir !

LE THERMONET

54 %

des 15 - 24 ans se déclarent sceptiques quant à la capacité des plateformes et réseaux sociaux à garantir la sécurité de leurs données personnelles. Digital natives donc, mais pas naïfs ! Cliquez ici pour en savoir plus sur cette stat !

À (RE)LIRE

Risques et sécurité

Comment fonctionnent les antivirus ?

Depuis le commencement du web, les virus informatiques cherchent à infecter nos ordinateurs et à paralyser nos systèmes d’exploitation. Immédiatement, le grand public découvre une nouvelle discipline, ainsi qu’un marché gigantesque : la cybersécurité et les antivirus personnels.

Pour imprimer, c’est ici !

On estime que chaque jour, plus de 450 000 nouveaux logiciels malveillants apparaissent. Les logiciels antivirus sont l’une des armes les plus importantes à posséder dans votre arsenal afin de protéger vos appareils électroniques. Les malwares étant de plus en plus sophistiqués, il est important de savoir comment fonctionne un antivirus avant de faire le bon choix, ou bien pour configurer celui que vous utilisez jusqu’à présent.

Nous vous proposons donc aujourd’hui de comprendre ce qu’il se passe concrètement dans votre ordinateur lorsque votre bouclier numérique vous protège des attaques.

Un antivirus, c’est quoi ?

C’est un logiciel de sécurité installé sur votre ordinateur qui exécute un programme en continu, permettant d’analyser chaque fichier (lu ou écrit) et chaque programme utilisé afin de vérifier qu’il n’est pas malveillant.

Un logiciel de protection analyse non seulement le code informatique du fichier, mais aussi son comportement. Ainsi, il détecte si un programme ou un fichier exécuté semble bon ou malfaisant.

Quelques rappels sur les différents types de virus

Le terme “virus” regroupe plusieurs types de menaces informatiques appartenant à la famille des logiciels malveillants :

● le ver est un virus qui se propage par un réseau ;

● les rançongiciels parviennent à chiffrer l’ensemble des données d’un ordinateur, afin de réclamer une rançon (payable en ligne) en échange d’une réouverture del’accès aux données ;

● le cheval de Troie est un programme malveillant qui imite le comportement d’un logiciel sain.

Comment fonctionne la détection des fichiers dangereux ?

L’antivirus emploie différentes méthodes pour garantir la sécurité de nos données et de nos navigations sur le web.

L’analyse du code informatique des fichiers malveillants

Premièrement, il utilise la détection de signature. La signature d’un virus peut être un morceau de code informatique, que l’antivirus a classé comme dangereux dans sa base de données de toutes les signatures connues de virus. En cas de détection d’une signature malveillante en amont de l’utilisation du fichier, cette méthode permet d’éviter l’exécution du programme. Toutefois, le nombre colossal de virus diffusés chaque jour est un vrai défi. Les antivirus ont en effet davantage de difficultés à maintenir leur base de données à jour.

L’analyse heuristique

Dans ce cas de figure, l’antivirus va simuler l’exécution d’un programme dans un environnement virtuel (une sorte de copie de l’ordinateur). Cela permet de tester si le programme tente d’effectuer une action malveillante, comme un vol de données, en toute sécurité. Le cas échéant, il sera impossible d’exécuter le programme dangereux dans l’ordinateur.

Cette méthode a l’avantage de pouvoir détecter des variantes de virus encore inconnues du système. L’environnement test va toutefois consommer davantage de bande passante, c’est pourquoi il est le plus souvent déclenché sur demande de l’utilisateur.

Que se passe-t-il en cas de détection d’un virus ?

Lorsqu’une menace est détectée, l’antivirus doit la localiser et faire le nécessaire pour garantir la sécurité de l’ordinateur. Il peut ainsi

● supprimer totalement le fichier dangereux,

● essayer de le réparer en faisant disparaître uniquement la partie nocive du code informatique,

● placer le fichier en zone de quarantaine.

Les premières générations d’antivirus pouvaient permettre à l’utilisateur de décider de l’action à entreprendre en cas d’alerte. Aujourd’hui, l’intelligence artificielle donne la capacité aux logiciels de sécurité d’être beaucoup plus autonomes, et les fausses alertes sont en nette diminution.

Grâce au cloud, les antivirus gagnent en robustesse

Si vous utilisez Windows, vous pouvez choisir que votre antivirus communique en temps réel avec le Cloud de Windows Defender. Ainsi, votre ordinateur est connecté à une base de données mondiale sans cesse alimentée et actualisée sur les derniers comportements et lignes de codes des virus, toujours plus nombreux.

D’autres systèmes d’exploitation utilisent également cette méthode.

Tous les antivirus ne se valent pas

Comme vous avez sûrement pu le constater, certains antivirus sont gratuits, tandis que d’autres peuvent coûter plusieurs dizaines d’euros par mois. Comment justifier un tel écart de prix ? Il suffit de regarder en détail les fonctionnalités pour y voir plus clair.

Certains logiciels ne proposent que la détection par signature, tandis que d’autres incluent à la fois la détection par signature et la détection par comportement (analyse heuristique).

Quelques fonctionnalités à comparer entre les antivirus :

● le planning d’analyse de l’appareil : certains logiciels nécessitent une action manuelle pour débuter une analyse, tandis que d’autres analysent en permanence, ou selon un planning défini (toutes les heures, une fois par jour, etc.) ;

● la vitesse d’analyse des scans de sécurité ;

● le degré de recherche : l’antivirus peut se contenter d’analyser uniquement l’ordinateur principal, ou analyser tous les périphériques connectés ;

● la fréquence de mise à jour des bases de données ;

● l’intégration d’un pare-feu ;

● la vérification automatique des e-mails entrants.

Quelle est la différence avec un pare-feu ?

Le pare-feu est un système dont l’unique but est de contrôler les échanges entre un ordinateur et internet. Il autorise ou non la connexion entre le navigateur et internet, et inversement : le pare-feu peut ainsi bloquer les connexions depuis internet vers le réseau privé d’un particulier ou d’une entreprise.

Les box internet ont parfois un dispositif pare-feu, ce qui permet de se dispenser d’un programme de sécurité supplémentaire sur son ordinateur fixe. En revanche, cet outil est recommandé sur les ordinateurs portables, susceptibles de se connecter à des réseaux publics moins sécurisés (gares, restaurants, hôtels, etc.).

En résumé, le pare-feu ne scanne pas les logiciels comme un antivirus. Il se contente d’autoriser ou de bloquer les connexions réseaux entre l’appareil et internet.

Usages numériques

Friperies digitales : concilier écologie, économies et plaisir

La surconsommation de vêtements est-elle vraiment en voie de disparition ? Une nouvelle vague d’acheteurs, plus consciente, adopte les multiples innovations des entrepreneurs du numérique engagés. Voyons comment s’articule ce marché en plein essor.

Les enjeux sociaux et environnementaux actuels viennent changer les codes dans l’industrie de la mode. À l’ère de l’instantané et du changement permanent, une part croissante de consommateurs s’interrogent, et agissent en faisant leur shopping différemment. Voyons quel rôle jouent les nouvelles technologies dans l’essor d’une mode plus éthique.

L’essor digital du marché de la seconde main dans la mode

Les nouvelles technologies nous permettent d’accéder en quelques secondes à des millions d’articles textiles de seconde main. C’est même devenu un véritable marché porteur pour les entrepreneurs du numérique. À tel point qu’une étude de Vestiaire Collective, un des pionniers du secteur du luxe d’occasion, prévoit une croissance de 12 % par an du marché sur les 5 prochaines années.

Selon le groupe Boston Consulting Group, qui a co-mené cette étude, l’émergence d’un nouveau type de consommateurs, issus de la Génération Z et des Millenials, est au cœur de cette tendance pour plusieurs raisons :

- ils ont grandi avec un smartphone et sont habitués aux technologies ;

- leur sensibilité aux enjeux environnementaux est plus ancrée que chez leurs aînés ;

- ils sont en quête de pièces uniques, limitées pour se différencier, et moins chères pour conserver leur pouvoir d’achat.

La démocratisation des articles de luxe est porteuse du succès de ces plateformes, qui permettent entre autres de garantir l’authenticité et la qualité des articles vendus. 71% des acheteurs de vêtements d’occasion interrogés n’avaient pas les moyens de s’offrir des marques de première main. Une aubaine pour certaines maisons de mode iconiques, qui attirent ainsi une nouvelle clientèle. En effet, de nombreux acheteurs appartenant à ces catégories de clients (44 %) déclarent être plus à même de s’offrir un article neuf chez une marque de luxe car ils anticipent de le revendre facilement en ligne dans le futur.

Les principales marketplaces

Qui sont les principaux acteurs de la revente d’articles de mode en ligne et quels sont leurs modèles ?

- Vestiaire Collective, créé en 2009, est une des premières plateformes ayant pris le pari du haut de gamme d’occasion. Avec plus de 5000 marques référencées et environ 8000 pièces ajoutées chaque jour au catalogue en ligne, c’est un des leaders du secteur.

Son fonctionnement : le vendeur envoie un vêtement qui sera vérifié par le service de Vestiaire Collective. L’entreprise estime ensuite le prix de vente, en incluant sa commission (de l’ordre de 15 à 25 % du prix) et intègre la pièce sur son e-commerce. Une équipe logistique se charge ensuite de la livraison, partout en Europe.

- Vinted est un exemple de développement sur ce marché de l’occasion en ligne. Lancée en 2008 en Lituanie, Vinted était à l’origine spécialisée dans la revente de vêtements pour femmes entre particuliers. Puis, l’entreprise s’est élargie aux vêtements pour enfants et pour hommes, depuis peu aux accessoires, et même au mobilier ainsi qu’aux livres. Une sorte de Leboncoin à l’échelle européenne, qui revendique plus de 30 millions d’utilisateurs et près d’1,4 milliard de dollars de chiffre d’affaires.

Son modèle : une application mobile très intuitive, fonctionnant sur le principe de la notation des vendeurs et de la protection acheteur permettant de sécuriser les achats.

-

Certaines marques lancent elles-mêmes leur propre marketplace d’occasion. C’est notamment le cas de Petit Bateau, qui permet de poster des annonces pour revendre un vêtement dans l’onglet Changer DEmain de son application mobile. Autre option intéressante : il est possible de rendre ses pièces Petit Bateau en boutique, en échange d’un bon d’achat si les vêtements sont revendables. Citons également La Redoute et sa plateforme La Reboucle, permettant de revendre entre particuliers des produits achetés sur le e-commerçant nordiste, ou bien encore L’atelier Bocage qui permet de louer des chaussures qui seront ensuite reconditionnées afin d’être vendues d’occasion.

-

Enfin, s’il est plus connu pour son mobilier et ses voitures d’occasion, ou même ses maisons et appartements, l’incontournable Le Bon Coin dispose aussi d’une catégorie dédiée aux articles de mode. Avec plus de 100 millions de transactions par an, le site de petites annonces en ligne séduit en conciliant consommation responsable, lien social (la plupart des échanges se faisant en mains propres) et bonnes affaires.

Quel impact positif pouvons-nous espérer grâce à ces nouvelles tendances de consommation ?

Ces solutions pour une consommation plus responsable permettent de réduire l’impact écologique du secteur de la mode, connu pour être particulièrement énergivore. La “fast fashion”, qui désigne le marché du vêtement neuf d’entrée de gamme, est en effet régulièrement pointé du doigt par ses détracteurs :

- plus de 60% des fibres utilisées pour la fabrication de vêtements sont synthétiques et proviennent de dérivés d’énergies fossiles ;

- la quantité d’eau nécessaire fait de l’industrie textile le troisième pôle de consommation mondial ;

- 25 % des insecticides sont utilisés pour cultiver le coton non-biologique.

Acheter moins, mais de meilleure qualité, est logiquement favorable à l’environnement. Une chemise premier prix à 20 euros venue d’Asie sera potentiellement changée au bout de 6 mois. Tandis qu’une chemise de qualité vendue 80 euros, mieux fabriquée en Europe avec des matières plus qualitatives, pourrait durer plusieurs années. Et ceci sans même citer des critères d’ordre social ou sociétal.

Ainsi, nous pouvons espérer qu’une mode plus éthique, devenue très facilement accessible à grande échelle, engendre plusieurs bénéfices :

- moins de production, mais de meilleure qualité ;

- favoriser une consommation plus locale, pour réduire les émissions de CO2 liées au transport intercontinental ;

- la généralisation de labels certifiant une chaîne de production plus éthique (Global Organic Textile Standard, PETA, Oeko-Tex, etc.).

À l’heure des grandes mesures environnementales, le secteur de l’habillement sera certainement un pilier pour répondre aux objectifs ambitieux de lutte contre le réchauffement climatique et la pollution.

Aller plus loin

Au-delà des géants Vinted et Vestiaire collective, d’autres petites friperies en ligne cherchent à conquérir le marché de la mode éthique. Pour en savoir plus, vous pouvez consulteR la liste proposée par Reset.eco.

Pour repenser l’impact de vos activités numérique sur l’environnement, consultez Reboot : un guide complet pour vous aider à y voir plus clair et à agir en faveur d’un numérique plus durable, respectueux de notre planète !

Face à l’urgence climatique, il est encore temps de changer de logiciel. Ensemble, faisons le choix d’un numérique éco-responsable.

Vie privée et sécurité

Peut-on tromper les algorithmes ?

Comment échapper, résister, voire saboter la surveillance numérique ? À rebours des appels à la déconnexion, les partisans de l’obfuscation nous invitent à déployer une multitude de données personnelles dans l’optique de duper les radars.

En 2009, deux chercheurs taïwanais font une découverte étonnante : des petites araignées originaires du Pérou semblent sans aucune raison apparente sculpter de fausses araignées sur leurs toiles à partir de débris de plantes et d’insectes morts. Rapidement, ils réalisent que cette tactique permet aux cyclosa mulmeinensis de créer des leurres et de tromper leurs prédateurs afin de leur échapper. Quel rapport avec le numérique, nous direz-vous ?

Construire des leurres numériques pour brouiller ses traces

À la manière des cyclosa mulmeinensis, les universitaires Helen Nissenbaum et Finn Brunton défendent la mise en place de « leurres numériques » via la technique de l’obfuscation, qu’ils définissent comme le fait de « produire délibérément des informations ambigües, désordonnées et fallacieuses et à les ajouter aux données existantes afin de perturber la surveillance et la collecte des données personnelles »[1]. Car la dure réalité est que, dans notre monde hyper surveillé, nous ne disposons pas d’une pléthore d’options lorsqu’il s’agit de rendre nos données illisibles… Nous pouvons les détruire (tout simplement), les chiffrer, ou encore, et c’est l’option qui nous intéresse, les « empoisonner », c’est-à-dire les noyer dans un océan d’informations factices.

Dans la vie de tous les jours, pratiquer l’obfuscation signifie simplement « noyer le poisson » : c’est par exemple, pour un avocat, le fait de communiquer le maximum de pièces à son adversaire la veille d’une audience dans l’espoir d’enterrer un détail crucial. En informatique, l’obfuscation consiste à submerger un programme avec du code sans lien apparent. Pour nous autres, il s’agit d’utiliser une multitude de méthodes pour inonder nos profils d’informations contradictoires. Bref, une véritable campagne de « désinformation personnelle » pour duper les algorithmes des plateformes en enveloppant ses informations personnelles de « bruit », et rendre leur identification plus longue et contraignante.

Dans un contexte d’asymétrie de pouvoir évident entre plateformes et utilisateurs, l’obfuscation s’apparente à une manœuvre de judo ingénieuse. Une manière de construire des leurres numériques, à la manière des araignées cyclosa, pour renverser ses prédateurs. C’est un moyen pour les personnes en position de faiblesse relative - c’est-à-dire nous tous, par rapport à Google, Facebook, et consorts - de se défendre, et d’exploiter la faiblesse inhérente de nos adversaires, à savoir un appétit insatiable pour les données. La philosophie qui sous-tend l’obfuscation, ce n’est donc pas d’échap ;per à la surveillance ni de s’y opposer frontalement. C’est plutôt d’accepter ses propres limites face à des acteurs plus puissants et tenter de trouver des brèches dans lesquelles inscrire sa résistance.

Mais plus largement, pour Helen Nissenbaum et Finn Brunton, avoir recours à l’obfuscation, ce n’est pas seulement défendre sa propre vie personnelle, c’est aussi combattre le modèle économique des plateformes de l’intérieur. En polluant les données collectées par les traqueurs publicitaires, celles-ci perdent alors toute leur valeur et leur intérêt commercial. Pour reprendre les termes employés par les deux chercheurs, l’obfuscation, serait « l’arme des faibles », utilisée pour se donner les moyens d’agir en faveur d’une plus grande protection de la vie privée, et créer une friction, un glitch, dans les rouages d’un modèle économique prédateur.

Une stratégie d’autodéfense numérique ?

Pourquoi alors, malgré la répétition des scandales liés aux données, l’obfuscation ne s’est-elle pas démocratisée ? Ce ne sont pourtant pas les outils qui manquent : on peut citer Ad Nauseam[2], qui clique sur toutes les publicités de manière aléatoire et permet d’envoyer simultanément des dizaines de requêtes parallèles sur des sujets sans aucun lien apparent. C’est aussi le navigateur sécurisé Tor, qui brouille l’activité en ligne avec celle des autres utilisateurs de Tor. Ou encore l’extension de navigateur Go Rando[3], qui choisit au hasard des « réactions » sur Facebook, et le projet HyperFace qui consiste à perturber les systèmes de reconnaissance faciale - non pas en cachant un visage donné, mais en créant l’illusion de plusieurs visages[4].

Plus récemment, le projet de navigation incognito lancé par Mozilla, Track This[5], promet de tromper les entreprises de retargeting un peu trop indiscrètes en créant un double numérique à l’opposé de ses habitudes de consommation. Le principe est simple (même si la réalisation est plus fastidieuse) : une fois un faux profil de consommateur sélectionné, Track This ouvre 100 onglets correspondants (pour le profil « influenceuse », il s’agira de sites de produits de beauté comme Glossier ou Goop, de compléments alimentaires, de pantalons de yoga, d’agences de voyage etc) et inonde ainsi les traqueurs publicitaires d’informations non pertinentes.

Vous l’aurez compris, l’obfuscation mobilise des tactiques toutes plus ingénieuses les unes que les autres et offre les moyens de sortir d’une forme de résignation face à la surveillance numérique. Mais elle reste pour l’instant de l’ordre du bricolage et ne parvient pas à renverser l’asymétrie de pouvoir flagrante entre plateforme et utilisateurs… À part si tout le monde s’y met ?

Sources :

- « Obfuscation. La vie privée, mode d’emploi », Helen Nissenbaum, Finn Brunton, 2019

- https://adnauseam.io/

- https://bengrosser.com/projects/go-rando/

- « Why filming police violence has done nothing to stop it », publié le 03/06/2020 par le MIT Technology Review

- « Anti-surveillance clothing aims to hide wearers from facial recognition », publié le 04/01/17 sur The Guardian

- https://trackthis.link/

Hygiène numérique

Des labels et scores à utiliser au quotidien

Comment faire pour acheter, pour consommer de manière responsable ? Une question peu évidente, d’autant plus lorsqu’il s’agit d’appareils numériques. Afin de mieux orienter les consommateurs, de nombreux labels et scores ont été mis au point. Mais leur grand nombre ne risquent-ils pas de nous perdre ? Dans cette nouvelle fiche pratique, nous allons vous aider à y voir plus clair !

Labels, écolabels : comment s’y retrouver ?

Commençons par le commencement : qu’est-ce qu’un label ? Le label est un “outil de marquage, un moyen d’information du public sur les propriétés et les qualités objectives d’un produit, d’un ouvrage, d’une information, d’un bâtiment, d’une procédure, etc.”. Par exemple, pour un constructeur, un label permet d’identifier les fournisseurs qui proposent des composants responsables, ce qui lui permet à son tour d’obtenir un label. Pour le consommateur final, le label représente une garantie que le produit ou le service répond à certains critères précis et exigeants. C’est également un outil qui permet au consommateur de faire son choix d’achat plus vite.

Il existe également des écolabels qui comportent une différence fondamentale : les produits possédant de tels labels sont susceptibles de réduire certains impacts négatifs sur l’environnement par comparaison avec d’autres produits ou services de la même catégorie. Enfin, il faut ajouter que l’écolabel est complété d’exigences techniques spécifiques, par exemple la facilité de réparation, très importante lorsqu’il s’agit d’appareils électroniques que le consommateur souhaite conserver sur le long terme.

À quels labels se fier lors de l’achat d’un appareil électronique ?

Il existe de très nombreux labels et écolabels. Certains sont réservés à des types spécifiques de produits électroniques. Ici, nous allons nous concentrer sur les 4 labels qui peuvent être attribués à des ordinateurs et/ou à des smartphones.

-

Écolabel de type I : Il est basé sur une “approche globale”, systémique, qui passe par une analyse du cycle de vie (ACV) du produit, de sa fabrication (dont le choix des matières premières) à son élimination ou son recyclage en passant par sa distribution, sa consommation et son utilisation.

-

TCO : La certification « TCO certified » porte sur les critères suivants : ergonomie, émissions électromagnétiques, consommation énergétique, certification ISO 14001 du fabricant, faible bruit, respect des normes RoHS (pour limiter le recours à des substances dangereuses comme le plomb) et recyclabilité des matériels et enfin des dimensions sociales et sociétales (respect des 8 conventions fondamentales de l’OIT sur les droits humains).

-

EPEAT : c’est un label qui présente des critères environnementaux sur l’ensemble du cycle de vie des produits : ordinateurs, écrans, tablettes, téléphones mobiles, imprimantes et serveurs.

-

80 Plus : cette certification est attribuée aux alimentations ayant un rendement électrique (rapport entre la puissance consommée et la puissance fournie) tel que l’énergie reçue en entrée est effectivement transmise à la machine (au moins 80 % de l’énergie reçue).

L’indice de réparabilité, notre nouveau meilleur ami ?

Produire un appareil électronique consomme énormément de ressources. Devoir en changer souvent, c’est augmenter fortement notre empreinte carbone. Afin de prolonger la durée de vie de nos compagnons numériques, il convient de se tourner vers la réparation ! En 2020 en France, seulement 40 % des appareils électriques et électroniques en panne étaient réparés. Pour améliorer ce taux, le Gouvernement a élaboré un nouvel indice, dédié à la réparabilité de nos appareils. 5 critères sont évalués par l’indice :

- La disponibilité de la documentation,

- La démontabilité, accès et outils,

- La disponibilité des pièces détachées,

- Le prix des pièces détachées,

- Ainsi qu’un critère spécifique à la catégorie d’équipements concernée.

Bien entendu, l’objectif premier de cet indice est de lutter contre l’obsolescence programmée. Certaines marques ont proposé des modes d’emploi pour remplacer les pièces essentielles afin d’obtenir de meilleures notes. Même Apple, qui a longtemps refusé à ses consommateurs la possibilité de réparer eux-mêmes leurs smartphones et ordinateurs, vient de s’y mettre.

A MÉDITER

Le cyberharcèlement ne se contente pas des mots

Maintenant, nous sommes globalement tous familiers du cyberharcèlement. Messages intimidants, menaces en messages directs, commentaires affligeants et dégradants, effet de groupe… Nous le savons, la réglementation en vigueur et les plateformes ont mis en place des mécanismes pour protéger les utilisateurs, notamment les mineurs face à ce fléau (à l’exception de Twitter qui, sous couvert de la liberté d’expression et sans doute par économie, à décider de mettre à la porte la quasi totalité de ses équipes de modération). Mais l’enfer étant pavé de bonnes intentions, ces actions ont poussé les cyber-harceleurs à trouver de nouvelles formes pour déverser leur haine : les émojis. À priori insignifiants, presque mignons, qui aurait pensé qu’une pêche puisse devenir le symbole du harcèlement sexuel en ligne ? Heureusement, la loi est assez large pour inclure ces cas et les condamner fermement. Restons vigilants et apprenons à déceler tous les cas de cyberharcèlement, qui touche près de 60 % des jeunes.

Quand l’émoji devient l’arme des cyber-harceleurs

Oui, les émojis c’est tout mignon, coloré, et ça permet d’exprimer nos émotions en un clic… Mais attention, derrière ces petits pictogrammes se cachent parfois des messages bien plus sombres ! Ils peuvent dissimuler des codes secrets, être utilisés par les jeunes pour parler de sujets sensibles, ou même servir d’armes de cyber-harcèlement. Ce détournement d’émojis devient une tactique redoutable qui permet d’échapper aux modérateurs… et aux parents ! Si vous découvrez des émojis qui vous semblent suspects sur les comptes de vos enfants, ne paniquez pas mais ouvrez le dialogue pour comprendre ce qu’ils font et pourquoi !

Partager sur :